Dynamical Systems and Control

Vol.

11

No.

03

(

2022

), Article ID:

53437

,

13

pages

10.12677/DSC.2022.113012

DoS攻击下不确定网络控制系统基于事件触发机制的鲁棒有限时间可靠控制

薛梦洁,王为群,李天瑞

南京理工大学数学与统计学院,江苏 南京

收稿日期:2022年6月16日;录用日期:2022年6月28日;发布日期:2022年7月8日

摘要

本文研究了在执行器故障和非周期拒绝服务(Denial of Service, DoS)攻击下不确定网络控制系统(Networked Control Systems, NCSs)基于事件触发机制的鲁棒有限时间稳定性。首先,基于离散事件触发通信方案,提出了一种类似切换的时滞系统模型。然后,通过构造分段Lyapunov-Krasovskii泛函,导出了保证系统有限时间稳定性的充分条件,并以线性矩阵不等式形式表示。此外,给出了鲁棒可靠控制器与事件触发参数的联合设计。最后,通过两个数值算例验证了提出方法的有效性。

关键词

网络控制系统,可靠控制,事件触发,有限时间,拒绝服务攻击

Robust Finite-Time Reliable Control for Uncertain Networked Control Systems under Denial of Service Attacks Based on Event Triggering Mechanism

Mengjie Xue, Weiqun Wang, Tianrui Li

School of Mathematics and Statistics, Nanjing University of Science and Technology, Nanjing Jiangsu

Received: Jun. 16th, 2022; accepted: Jun. 28th, 2022; published: Jul. 8th, 2022

ABSTRACT

In this paper, robust finite-time stability of Networked Control Systems (NCSs) based on event triggering mechanism under actuator failures and non-periodic Denial of Service (DoS) attacks is investigated. First, a switching-like delay system model is presented under discrete event-triggered communication scheme. Then, by constructing piecewise Lyapunov-Krasovskii functional, sufficient conditions for finite-time stability of the system are derived and expressed with a set of linear matrix inequalities. Moreover, the co-design of the robust reliable controller and the event-triggered parameter is obtained. Finally, two examples are employed to demonstrate the effectiveness of the proposed method.

Keywords:Networked Control Systems, Reliable Control, Event-Triggered, Finite-Time, Denial of Service Attacks

Copyright © 2022 by author(s) and Hans Publishers Inc.

This work is licensed under the Creative Commons Attribution International License (CC BY 4.0).

http://creativecommons.org/licenses/by/4.0/

1. 引言

随着计算机网络技术的快速发展,网络控制系统受到了广泛的关注 [1]。网络控制系统是指传感器、控制器和执行器通过通信网络连接的控制系统,具有成本低、灵活性高、安装简单等优点。但是网络的接入不可避免地带来一些问题,比如网络拥塞、网络时滞以及网络攻击等。为了避免网络拥塞,实现通信资源的高效利用,事件触发方案被广泛采用,它能有效减少不必要的数据传输。一般来说,事件触发方案可以分为连续事件触发 [2] 和离散事件触发 [3]。前者的触发条件依赖于对系统状态的连续监控,而后者只需要周期性地验证事件触发条件。

网络攻击可以分为DoS攻击 [4]、欺骗性攻击 [5]、重放攻击 [6],其中DoS攻击会中断数据传输,严重降低系统性能,引起了很多学者的关注。例如, [7] 研究了DoS攻击下不确定网络控制系统基于事件触发机制的鲁棒镇定问题,这里考虑的是周期性DoS攻击。然而,假设DoS攻击周期性地进行是有局限性的,现实中更多的攻击是非周期的。 [8] 进一步考虑了非周期DoS攻击下网络控制系统的指数稳定性问题。另外,由于元器件老化、外界干扰等因素,执行器容易发生故障。因此,需要设计一个可靠的控制器,能够容忍控制组件故障和DoS攻击的影响。

对于网络控制系统,大多文献考虑的都是渐近稳定性或者是指数稳定性,它们都定义在一个无限的时间间隔内。在实际应用中,有限时间间隔内稳定性也有广泛应用 [9]。为此,文献 [10] 提出了有限时间稳定性的概念。近年来,网络控制系统的有限时间稳定性受到了一些关注。文献 [11] 研究了网络控制系统的有限时间有界性问题。然而,在控制器设计中没有考虑到网络攻击的影响。在 [12] 中,作者考虑了受欺骗性攻击的网络系统基于事件触发机制的有限时间控制问题。

目前有限时间意义下受DoS攻击的网络控制系统的事件触发控制研究还比较少。为此,本文研究非周期DoS攻击下的不确定网络控制系统基于事件触发机制的鲁棒有限时间可靠控制问题。

2. 问题描述

考虑如下不确定网络控制系统

(1)

其中

, 分别为系统状态和带有执行器故障的控制输入。

为适当维数的实矩阵。

为未知的系统时变不确定性的矩阵,满足

(2)

其中

为已知的实矩阵,

为未知的时变矩阵且满足

。

在实际应用中,由于元器件或环境因素,执行器会发生故障。考虑如下形式的控制输入

(3)

其中

为执行器故障矩阵,具有如下形式

其中

, 和

是正常数。为了便于分析,引入以下符号

其中

,,。则故障矩阵可以改写成如下形式

(4)

其中

。

本文考虑如下非周期DoS攻击信号 [13]

(5)

其中

表示第

个DoS区间的开始,

表示第

个DoS信号持续时间。记

, 满足

。

假设 [8] 存在两个正标量

, 满足

和

。

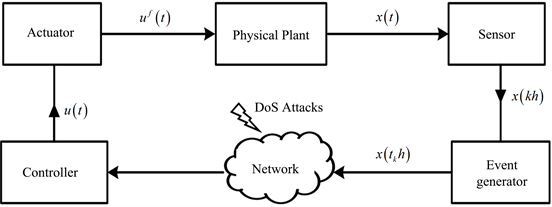

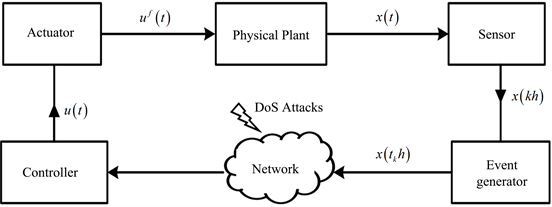

Figure 1. Structure diagram of NCSs based on event triggering mechanism

图1. 基于事件触发机制的网络控制系统结构示意图

如图1所示,本文考虑的传感器是时间触发的,采样周期为h,执行器是事件触发的。基于事件触发机制的控制为

(6)

其中

表示最新的触发时刻,

是下一次触发时刻,这里我们先假设在区间

上没有DoS攻击。

选取如下事件触发方案

(7)

其中

, 表示两次触发之间的采样时刻,

为最新的事件触发时刻,

为事件触发阈值,

是待设计的正定加权矩阵。记

,,在DoS攻击(5)下,事件触发时刻序列由下式确定

(8)

其中

,k是第n个DoS攻击区间事件触发的次数。记

,DoS攻击(5)下控制输入

可以写成如下形式

(9)

其中序列

(

)表示第n个DoS攻击区间内的控制更新时刻,

,,。

将(9)代入(1)可得

(10)

为了便于分析,将

分成类似采样的子区间,即

(11)

其中

因为

(12)

结合式(11),(12),可得

记

,则

。

定义

可得

,,进而有

(13)

将(13)代入(10)可得如下类似切换的时滞系统

(14)

其中

是状态

在区间

的初始条件。

本文的控制目标是联合设计事件触发参数

以及基于事件的状态反馈控制器增益K使类似切换的时滞系统(14)在DoS攻击(5)的影响下是鲁棒有限时间稳定的。下面,我们引入一些定义和引理,以方便推导主要结果。

定义1. [14] (DoS攻击频率)存在

和

使得

,其中

表示在

区间内发生的DoS攻击次数。

定义2. 给定三个正数

,满足

,一个正定矩阵R,如果

则系统(14)是关于

鲁棒有限时间稳定的。

引理1. [15] 对于满足条件

的连续函数

,以及向量函数

,对任意的正定堆成矩阵Q和实矩阵U,满足条件

,那么有下面的不等式成立

引理2. [16] 令

和X是具有合适维数的实矩阵,且满足

,,则

当且仅当存在

使得

引理3. [17] 对于矩阵

,X以及任意标量

,不等式

成立。

3. 主要结果

先考虑不确定定项

,有如下系统

(15)

3.1. 有限时间稳定性分析

对于类似切换的系统(15),本文选取如下Lyapunov-Krasovskii泛函

其中

。

下面的定理估计了所选定的Lyapunov-Krasovskii泛函的上界。

定理1. 给定DoS攻击参数

,,反馈增益矩阵K,正定矩阵R。令

,,,,如果对于给定常数

,,,存在矩阵

,,,,S,使得

(16)

(17)

其中

则下列不等式成立

(18)

证明. 考虑下面两种情况。

(i)

,误差

满足

(19)

对

沿着系统(17)的轨迹关于t求导可得

(20)

根据引理2可得,如果存在

,有

(21)

其中

。

结合条件(19)~(21)可得

(22)

其中

根据Schur补引理 [18],可得(16)式等价于

(23)

利用引理2,(23)式成立能够确保

成立。

根据

,进而有

。

由

,可得

(24)

对(24)式应用Schur补引理,可得

。

根据(22)式,有下列不等式成立

(25)

对(25)式积分,可得

(ii)

,类似(i)的证明,可得式(17)成立保证下列不等式成立

(26)

对(26)式积分,我们有

综合(i)和(ii),得(18)式成立。证明完毕。

接下来给出系统(15)的有限时间稳定性的充分条件。

定理2. 给定DoS攻击参数

,,反馈增益矩阵K,正常数

,,正定矩阵R。令

,,,,如果对于给定常数

,,,,存在矩阵

,,,,S,使得式(16)~(17),以及下列条件成立

(27)

(28)

(29)

(30)

(31)

其中

,,,则系统(15)是关于

有限时间稳定的。

证明. 利用(27)~(30),我们有

(32)

(33)

对

,存在

使得

或

。

根据式(18),(32)和(33),当

,我们有

(34)

其中

。

结合定义1和假设,可得

(35)

其中

。

另一方面,当

,我们有

(36)

其中

。

根据

的定义,可得

(37)

其中

。

令

,结合(31)和(37),可得

根据定义2,系统(15)是关于

有限时间稳定的。证明完毕。

3.2. 鲁棒可靠性控制器设计

下面的定理给出了系统(15)基于事件触发的可靠性状态反馈控制器的设计。

定理3. 给定DoS攻击参数

,,正常数

,,正定矩阵R。令

,,,,如果对于给定常数

,,,,存在矩阵

,,,,,Y,使得条件(31)以及下列不等式成立

(38)

(39)

(40)

(41)

(42)

(43)

其中

则系统(15)关于

有限时间稳定,状态反馈增益为

。

证明. 定义

,,,,,,则控制器增益为

。根据引理3,有

成立。分别对条件(16)中两式两边同时乘以

,,可得条件(38)中成立。分别对式(27)和(28)两边同乘

和

,可得(40)和(41)分别等价于(27)和(28)。利用类似的方法,可得式(17)成立能够保证式(39)成立,(42)~(43)成立能够保证(29)~(30)成立。根据定理2,条件(31),(38)~(43)成立能够保证系统(15)关于

有限时间稳定。证明完毕。

当系统含有不确定性时,控制器设计如下。

定理4. 给定DoS攻击参数

,,正常数

,,正定矩阵R。令

,,,,如果对于给定常数

,,,,存在矩阵

,,,,,Y,使得条件(31),(40)~(43)以及下列不等式成立

(44)

(45)

其中

则系统(14)关于

鲁棒有限时间稳定,且状态反馈增益为

。

证明. 在式(38)~(39)中,分别用

和

替代A和B,结合条件(2),可得

(46)

(47)

根据引理2,存在正常数

,(46)和(47)分别等价于下列不等式

(48)

(49)

利用Schur补引理,可得(48)等价于

,(49)等价于

。根据定理3,条件(31),(40)~(45)能保证系统(14)是鲁棒有限时间稳定的。证明完毕。

4. 数值仿真

在本节中,我们给出两个仿真例子来验证所提出的控制器设计方法对DoS攻击下网络控制系统的有效性。

例1. 考虑系统(15)具有如下参数

执行器故障矩阵为

其中

,。

令

,,,,,,,,,,,。根据定理3,可得事件触发矩阵和可靠性控制器增益如下

例2. 考虑系统(1)具有如下参数

(50)

(51)

执行器故障矩阵同例1。令

,,,,,,,,,,,,。通过解定理4中的线性矩阵不等式,可得如下矩阵参数

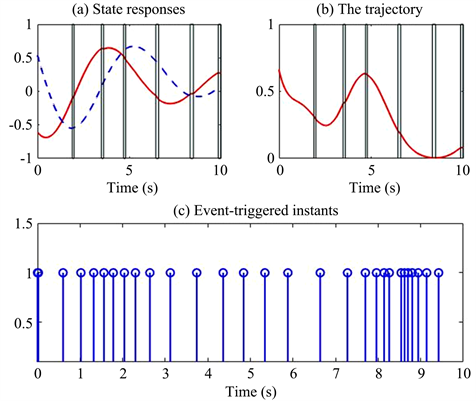

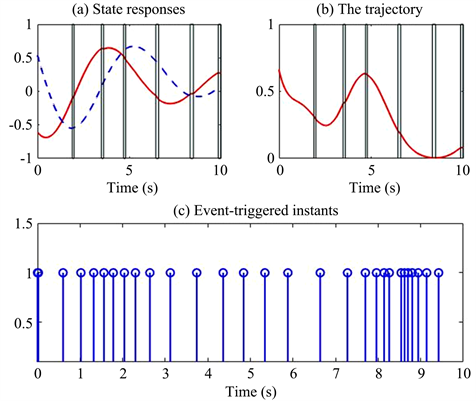

Figure 2. The state responses, the trajectory of

and the event trigger time of the system (1) with the parameters (50), (51)

图2. 具有参数(50),(51)的系统(1)的状态响应,

的轨迹,事件触发时刻

令系统状态以及误差的初始值为

,,通过Matlab仿真可得图2,其中图2(a)为系统的状态响应,红色实线表示

,蓝色虚线表示

,阴影部分表示DoS攻击区间;图2(b)为

的轨迹图2(c)为事件触发时刻。从仿真结果,我们可以得到,网络控制系统(1)是关于

鲁棒有限时间稳定的。

5. 结论

本文研究了在执行器故障和非周期DoS攻击下网络控制系统基于事件触发机制的鲁棒有限时间镇定问题。考虑到非周期DoS攻击的影响,设计了合适的事件触发机制避免在DoS攻击区间采样,且保证在DoS攻击结束时能及时更新信息。根据建模的类似切换的时滞系统模型,构造了分段Lyapunov-Krasovskii泛函,得到了保证系统有限时间稳定的条件,还给出了事件触发矩阵和鲁棒可靠控制器的联合设计。

基金项目

在此对“国家自然科学基金”,基金号61573007的资助表示感谢。

文章引用

薛梦洁,王为群,李天瑞. DoS攻击下不确定网络控制系统基于事件触发机制的鲁棒有限时间可靠控制

Robust Finite-Time Reliable Control for Uncertain Networked Control Systems under Denial of Service Attacks Based on Event Triggering Mechanism[J]. 动力系统与控制, 2022, 11(03): 104-116. https://doi.org/10.12677/DSC.2022.113012

参考文献

- 1. Zhang, X.M., Han, Q.L., Ge, X.H., et al. (2020) Networked Control Systems: A Survey of Trends and Techniques. IEEE/CAA Journal of Automatica Sinica, 7, 17.

https://doi.org/10.1109/JAS.2019.1911651

- 2. Wang, X.F. and Lemmon, M.D. (2011) Event-Triggering in Distributed Networked Control Systems. IEEE Transactions on Automatic Control, 56, 586-601.

https://doi.org/10.1109/TAC.2010.2057951

- 3. Yue, D., Tian, E.G. and Han, Q.L. (2013) A Delay System Method for Designing Event-Triggered Controllers of Networked Control Systems. IEEE Transactions on Automatic Control, 58, 475-481.

https://doi.org/10.1109/TAC.2012.2206694

- 4. Amin, S., Crdenas, A.A. and Sastry, S.S. (2009) Safe and Secure Networked Control Systems under Denial-of-Service Attacks. International Conference on Hybrid Systems: Computation and Control, San Francisco, 13-15 April 2009, 31-45.

https://doi.org/10.1007/978-3-642-00602-9_3

- 5. Du, D.J., Zhang, C.D., Wang, H.K., et al. (2018) Stability Analysis of Token-Based Wireless Networked Control Systems under Deception Attacks. Information Sciences, 459, 168-182.

https://doi.org/10.1016/j.ins.2018.04.085

- 6. Zhu, M.H. and Martinez, S. (2013) On the Performance Analysis of Resilient Networked Control Systems under Replay Attacks. IEEE Transactions on Automatic Control, 59, 804-808.

https://doi.org/10.1109/TAC.2013.2279896

- 7. Chen, X.L., Wang, Y.G. and Hu, S.L. (2018) Event-Based Robust Stabilization of Uncertain Networked Control Systems under Quantization and Denial-of-Service Attacks. Information Sciences, 459, 369-386.

https://doi.org/10.1016/j.ins.2018.05.019

- 8. Chen, X.L., Wang, Y.G. and Hu, S.L. (2019) Event-Triggered Quantized H∞ Control for Networked Control Systems in the Presence of Denial-of-Service Jamming Attacks. Nonlinear Analysis: Hybrid Systems, 33, 265-281.

https://doi.org/10.1016/j.nahs.2019.03.005

- 9. Elahi, A. and Alfi, A. (2018) Finite-Time Stability Analysis of Uncertain Network-Based Control Systems under Random Packet Dropout and Varying Network Delay. Nonlinear Dynamics, 91, 713-731.

https://doi.org/10.1007/s11071-017-3905-3

- 10. Dorato, P. (1961) Short-Time Stability in Linear Time-Varying Systems. Proceedings of the IRE International Convention Record Part 4, New York, 9 May 1961, 83-87.

- 11. Mathyalagan, K., Park, J. and Sakthivel, R. (2016) Finite-Time Boundedness and Dissipativity Analysis of Networked Cascade Control Systems. Nonlinear Dynamics, 84, 2149-2160.

https://doi.org/10.1007/s11071-016-2635-2

- 12. Wu, J.C., Peng, C., Zhang J., et al. (2020) Event-Triggered Finite-Time H∞ Filtering for Networked Systems under Deception Attacks. Journal of the Franklin Institute, 357, 3792-3808.

https://doi.org/10.1016/j.jfranklin.2019.09.002

- 13. Foroush, H.S. and Martinez, S. (2016) On Triggering Control of Single-Input Linear Systems under Pulse-Width Modulated DoS Signals. SIAM Journal on Control and Optimization, 54, 3084-3105.

https://doi.org/10.1137/16M1069390

- 14. Persis, C.D. and Tesi, P. (2015) Input-to-State Stabilizing Control under Denial-of-Service. IEEE Transactions on Automatic Control, 60, 2930-2944.

https://doi.org/10.1109/TAC.2015.2416924

- 15. Zha, L.J., Liu, J.L. and Cao, J.D. (2020) Security Control for T-S Fuzzy Systems with Multi-Sensor Saturations and Distributed Event-Triggered Mechanism. Journal of Franklin Institute, 357, 2851-2867.

https://doi.org/10.1016/j.jfranklin.2020.02.013

- 16. Xie, L.H. (1996) Output Feedback H∞ Control of Systems with Parameter Uncertainty. International Journal of Control, 63, 741-750.

https://doi.org/10.1080/00207179608921866

- 17. Xiong, J.L. and Lam, J. (2009) Stabilization of Networked Control Systems with a Logic ZOH. IEEE Transactions on Automatic Control, 54, 358-363.

https://doi.org/10.1109/TAC.2008.2008319

- 18. 俞立. 鲁棒控制——线性矩阵不等式处理方法[M]. 北京: 清华大学出版社, 2002: 6-11.