Software Engineering and Applications

Vol.2 No.3(2013), Article ID:11993,6 pages DOI:10.12677/SEA.2013.23010

Cryptanalysis of an Identity-Based Group-Oriented Signcryption Scheme in the Standard Model

1Department of Computer Science, Guangdong Communication Polytechnic, Guangzhou

2Management School, Jinan University, Guangzhou

3College of Information Science, Jinan University, Guangzhou

Email: jason.mok.gz@gmail.com

Received: Apr. 1st, 2013 revised: Apr. 15th, 2013; accepted: Apr. 24th, 2013

Copyright © 2013 Lequn Mo et al. This is an open access article distributed under the Creative Commons Attribution License, which permits unrestricted use, distribution, and reproduction in any medium, provided the original work is properly cited.

ABSTRACT:

Group-oriented signcryption is a very useful primitive in the network communication field, which simultaneously provides the functionalities of encryption and signature. Recently, Zhang, Xu, et al. [1] proposed an identity-based group-oriented signcryption scheme and claimed that their scheme is provably secure in a strengthened security model. Unfortunately, by giving concrete attacks, we indicate that this signcryption scheme is not secure under either choose ciphertext attack or choose message attack, in this strengthened security model.

Keywords: Identity-Based; Group-Oriented; Signcryption; Choose Message Attack; CCA

标准模型下一种基于身份的面向群组签密方案的安全性分析

莫乐群1,2,姚国祥3,李 锋1

1广东交通职业技术学院计算机工程学院,广州

2暨南大学管理学院,广州

3暨南大学信息科学技术学院,广州

Email: jason.mok.gz@gmail.com

摘 要:

面向群组的签密方法在现今的网络通信中是一种很有效的数据安全保护手段,它可以在对信息进行个人数字签名的同时对数据进行加密。本文针对Zhang和Xu等人提出的一种基于身份的面向群组签密方案[1]进行了安全分析,指出该方案存在严重的安全漏洞,并在标准模型下证明该方案无法抵抗择密文攻击以及选择消息攻击的攻击。

收稿日期:2013年4月1日;修回日期:2013年4月15日;录用日期:2013年4月24日

关键词:基于身份;面向群组;签密;抗择密文攻击;选择消息攻击

1. 引言

在现今的网络通信中,经常会出现将同一份信息向多个实体发送的情况,如何保证群体中一对多的数据传输安全是一个很重要的研究课题,一种简单的方式就是发送者分别使用各个接受者的公钥进行加密,然后进行点对点传送,显然,这种方法在接收群组规模较大时效率是非常低的,而且发送端的计算压力相当大。

1997年,Zheng[2]等人首次提出了签密的概念,它指的是在同一个逻辑步骤内同时实现签名和加密两项功能,是一种同时实现数据保密及信息认证的理想方法。在2001年Boneh和Franklin等人利用双线性对的特点提出了基于身份加密方案[3]之后,基于身份的密码体制得到了迅速的发展和应用,将基于身份密码学与签密进行结合的构造[4]是其中的一个发展方向。2007年,Duan等人提出了首个多接收者的基于身份签密方案[5],他结合Zheng等人提出的多接收者签密方案[6]与Bellare等人提出的多接收者公钥加密方案[7]相结合,实现仅通过一个对运算就可向多个接收者发送消息,随后出现了大量的基于身份的广播签密方案[8-11]。Zhang等人为了改善上述方案中出现的一些问题,例如:签密前必须建立专门的接受群体组;必须知道群体各成员的私钥;必须知道接受成员的身份等等,利用双线性映射特点提出了一种基于身份的面向群组签密方案[1],在该方案中签密者只需对群身份进行信息签密即可让所有接受成员通过各自的私钥进行独立的解签密,另外其参数选择及加密长度可以有效提高计算效率,是一种高效、便捷的安全通信方案。然而,尽管Zhang等人对所提出方案在基于Gentry等人[12]提出的标准模型下可证安全性进行了论证,但我们发现该方案依然存在严重的安全漏洞,它在基于身份选择密文攻击以及选择消息攻击下是不安全的,并在标准模型下给出了具体的攻击方案。

本文组织如下:第2节介绍作为基础知识的双线性对和方案涉及的模型定义;第3节是对基于身份的面向群组签密方案的回顾;第4节在安全模型下分别给出基于身份选择密文攻击的安全性分析以及基于选择消息攻击安全性分析;第5节是结束语;第6节是致谢。

2. 预备知识

2.1. 双线性映射(Bilinear Mapping)

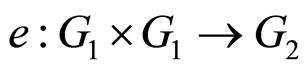

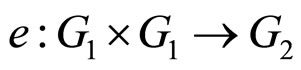

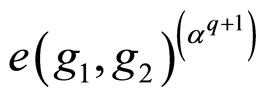

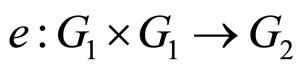

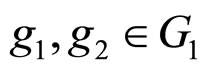

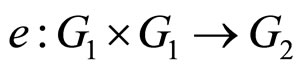

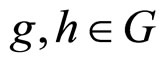

设 和

和 为2个大素数阶p的循环群,存在一个双线性映射

为2个大素数阶p的循环群,存在一个双线性映射 ,满足以下特性:

,满足以下特性:

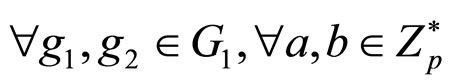

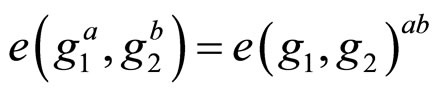

• 双线性: ,有

,有 ;

;

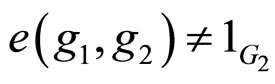

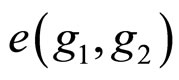

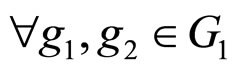

• 非退化性:存在 使得

使得 ,其中

,其中 为群组

为群组 的标识;

的标识;

• 可计算性:存在一个有效算法计算 其中

其中 。

。

2.2. 困难问题及其假设

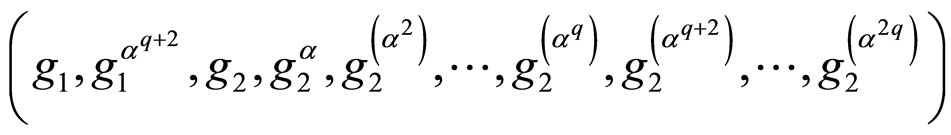

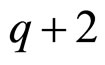

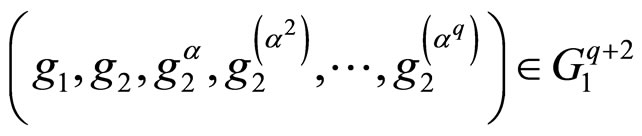

定义1:q-ABDHE (augmented bilinear Diffie-Hell manexponent assumption)困难问题[12]:设 和

和 为2个大素数阶p的循环群,存在一个双线性映射

为2个大素数阶p的循环群,存在一个双线性映射 ,给定生成元

,给定生成元 及

及 个元素

个元素

,则计算

,则计算 困难。

困难。

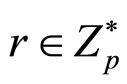

定义2:q-SDH (q-Strong Diffie-Hellmanassumption)困难问题[13]:设 和

和 为2个大素数阶p的循环群,存在一个双线性映射

为2个大素数阶p的循环群,存在一个双线性映射 ,给定生成元

,给定生成元 及

及 个元素

个元素 ,其中

,其中 ,则计算元组

,则计算元组 困难,其中

困难,其中 。

。

2.3. 基于身份的面向群组签密方案[1]的标准模型

在本章节,我们对基于身份的面向群组签密方案[1](以下简称IBGSC方案)的签密模型及安全模型的定义进行说明。

2.3.1. 签密模型的定义

IBGSC方案由以下四个模块组成:

Setup (k):系统建立,输入一个安全参数k,生成系统的运行参数params及系统密钥master-key。算法由PKG运行,所生成的系统参数params包含消息空间 被公开,而系统密钥master-key则被系统保存。

被公开,而系统密钥master-key则被系统保存。

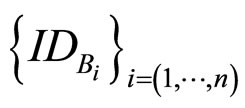

KeyGen (params, master-key, GID, ID):私钥提取,输入系统参数params、系统密钥master-key、群组身份 以及该群组的成员身份

以及该群组的成员身份 ,其中

,其中 以及ID均为任意的字符串,算法由PKG运行并计算返回群组成员对应的私钥

以及ID均为任意的字符串,算法由PKG运行并计算返回群组成员对应的私钥 。

。

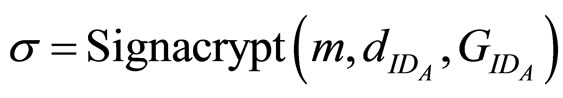

Signcrypt (params, m, di ,Gj):签密,输入系统参数params、消息原文 、消息接受者所在的群组身份

、消息接受者所在的群组身份 及发送者私钥

及发送者私钥 ,算法计算密文

,算法计算密文 并广播给接收群组中的所有成员。

并广播给接收群组中的所有成员。

Unsigncrypt (params, m, Gi, di):解签密,输入系统参数params,密文 及密文接受者所在的群组身份

及密文接受者所在的群组身份 及私钥

及私钥 ,计算得到原文

,计算得到原文 ,若满足正确性约束条件返回

,若满足正确性约束条件返回 ,否则输出⊥。

,否则输出⊥。

2.3.2. 安全模型

IBGSC方案的安全模型由以下两个模型组成:

1) 基于身份选择密文匿名不可区分安全模型(ANON-IND-IBGSC-CCA)

选择密文匿名不可区分是指敌手不能区分同一密文加密者的身份,即敌手不能判断同一个密文是由所选择的特定身份加密还是由某一随机选择的身份加密的,也就是说密文不会泄露接受者的身份。

Game 1:一个IBGSC方案在以下挑战者C和敌手A的游戏中,若敌手A不能在多项式时间内以一个不可忽略的概率 赢得游戏,则该方案满足基于身份选择密文匿名不可区分安全。

赢得游戏,则该方案满足基于身份选择密文匿名不可区分安全。

• Setup:挑战者C输入一个特定安全参数k运行算法,并将所产生的系统参数params给敌手,同时保密系统密钥master-key。

• Phase 1:在该阶段敌手发起询问 ,其中

,其中 为以下询问:

为以下询问:

① KeyGen询问,敌手A发送群组消息 及成员消息ID给挑战者C,C运行KeyGen算法,并将产生的对应

及成员消息ID给挑战者C,C运行KeyGen算法,并将产生的对应 的私钥

的私钥 返回给A。这些询问是适应性的,即每个询问

返回给A。这些询问是适应性的,即每个询问 都可以依赖于C对在此之前询问

都可以依赖于C对在此之前询问 的响应。

的响应。

② Unsigcrypt询问,敌手A将用私钥 签密的密文

签密的密文 及接受群组信息

及接受群组信息 发送给挑战者C,C选择身份

发送给挑战者C,C选择身份 计算

计算 ,并将解密结果

,并将解密结果 返回给A,如果

返回给A,如果 是一个不合法的密文,输出结果为符号⊥。

是一个不合法的密文,输出结果为符号⊥。

• Challenge:敌手A结束询问后,发送所要挑战的2个等长的明文 ,身份

,身份 及

及 ,并且

,并且 及

及 不能在任何KeyGen询问中出现过。挑战者C随机选择比特值

不能在任何KeyGen询问中出现过。挑战者C随机选择比特值 ,并计算密文

,并计算密文 ,并将

,并将 返回给敌手A。

返回给敌手A。

• Guess:继续重复Phase 1,但不能做关于 及

及 的私钥提取询问及签密密文

的私钥提取询问及签密密文 的解签密询问,最后,敌手A猜测结果

的解签密询问,最后,敌手A猜测结果 。如果

。如果 则敌手赢得游戏。

则敌手赢得游戏。

2) 自适应选择消息存在性不可伪造安全模型(EUF-IBGSC-CMA)

自适应选择消息存在性不可伪造是指抵抗适应性选择消息攻击下的存在性伪造安全,即若除了签名之外的任何消息的都是伪造的,则不会有任何有效的输出。

Game 2:一个IBGSC方案在以下挑战者C和敌手A的游戏中,若敌手A不能在多项式时间内以一个不可忽略的概率 赢得游戏,则该方案是满足自适应选择消息攻击下存在性不可伪造的。

赢得游戏,则该方案是满足自适应选择消息攻击下存在性不可伪造的。

• Setup:挑战者C输入一个特定安全参数k运行算法,并将所产生的系统参数params给敌手,同时保密系统密钥master-key。

• Phase 1:在该阶段敌手发起询问 ,其中

,其中 为以下询问:

为以下询问:

① KeyGen询问,敌手A发送群组消息 及成员消息ID给挑战者C,C运行KeyGen算法,并将产生的对应

及成员消息ID给挑战者C,C运行KeyGen算法,并将产生的对应 的私钥

的私钥 返回给A.这些询问是适应性的,即每个询问qi都可以依赖于C对在此之前询问

返回给A.这些询问是适应性的,即每个询问qi都可以依赖于C对在此之前询问 的响应。

的响应。

② Sigcrypt询问,敌手A发送签密者身份 与明文信息

与明文信息 给挑战者C,C运行Sigcrypt计算

给挑战者C,C运行Sigcrypt计算 及

及 ,并将签密结果

,并将签密结果 返回给A。

返回给A。

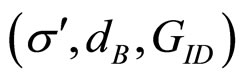

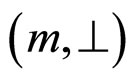

• Fake:继续重复Phase 1至询问结束,最后,敌手发送签密 (签密者密钥

(签密者密钥 没有被询问过,密文也没有在签密询问中出现过)给挑战者C,如果解签密结果Unsigncrypt

没有被询问过,密文也没有在签密询问中出现过)给挑战者C,如果解签密结果Unsigncrypt 不为符号⊥,则称敌手赢得游戏。

不为符号⊥,则称敌手赢得游戏。

3. 基于身份的面向群组签密方案介绍

本章节,我们将回顾基于身份的面向群组签密方案的各个算法。

3.1. 各算法回顾

基于身份的面向群组签密方案的具体实现,主要包含以下4个算法:

Setup (k):系统建立,设 和

和 为2个大素数阶p的循环群,并存在一个双线性映射

为2个大素数阶p的循环群,并存在一个双线性映射 ,PKG随机选择生成元

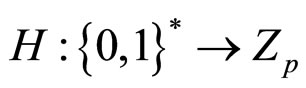

,PKG随机选择生成元 ,令无碰撞的散列函数H满足

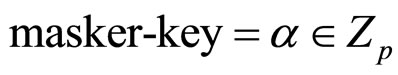

,令无碰撞的散列函数H满足 ,然后PKG随机选择系统密钥

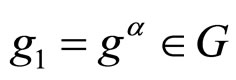

,然后PKG随机选择系统密钥 ,计算

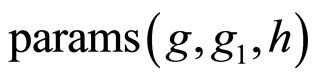

,计算 ,并公布系统参数

,并公布系统参数 。

。

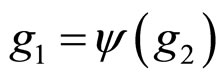

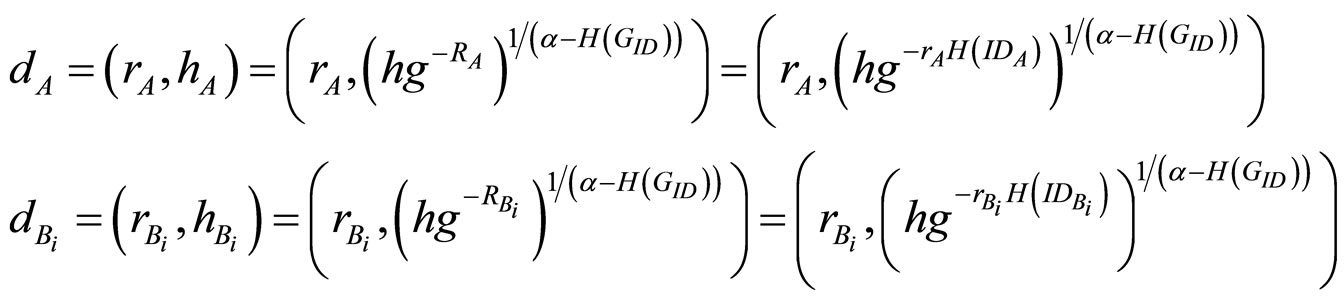

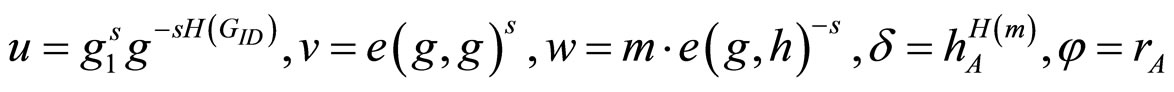

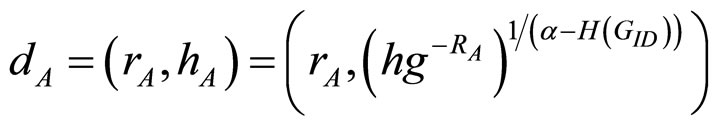

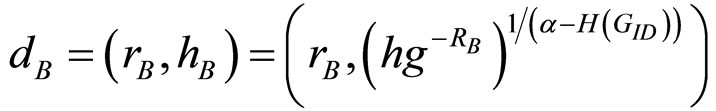

KeyGen (params, master-key, GID, ID):私钥提取,PKG接收群组身份 和成员个体身份ID,随机选择

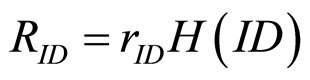

和成员个体身份ID,随机选择 ,并计算

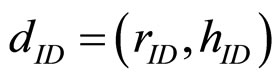

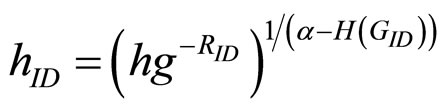

,并计算 ,然后输出个体私钥

,然后输出个体私钥 ,其中

,其中 。该算法可以在任何时间执行,以适应发送/接收群组成员的动态变化。不失一般性,设群组

。该算法可以在任何时间执行,以适应发送/接收群组成员的动态变化。不失一般性,设群组 成员

成员 为消息发送者A,成员

为消息发送者A,成员 为接收者

为接收者 ,他们的私钥分别为:

,他们的私钥分别为:

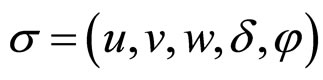

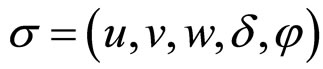

Signcrypt (params, m,di ,Gi):签密,签密者A为将明文消息 发送给接收群组

发送给接收群组 中的所有成员,随机选择

中的所有成员,随机选择 ,并如下计算签密密文

,并如下计算签密密文 :

:

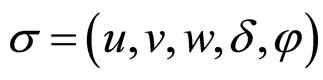

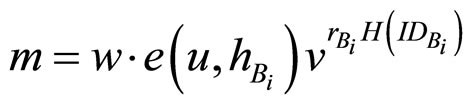

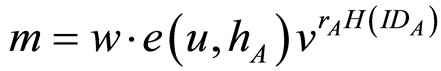

Unsigncrypt (params, m, Gi, di):解签密,信息接受群组 成员

成员 要解密签密密文

要解密签密密文 ,只需计算

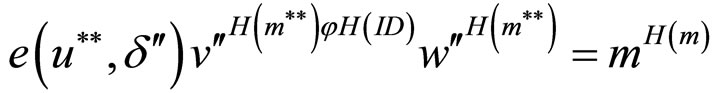

,只需计算 即可,若约束条件验证等式

即可,若约束条件验证等式

成立,输出信息 ,否则输出⊥。

,否则输出⊥。

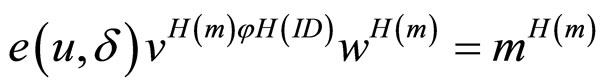

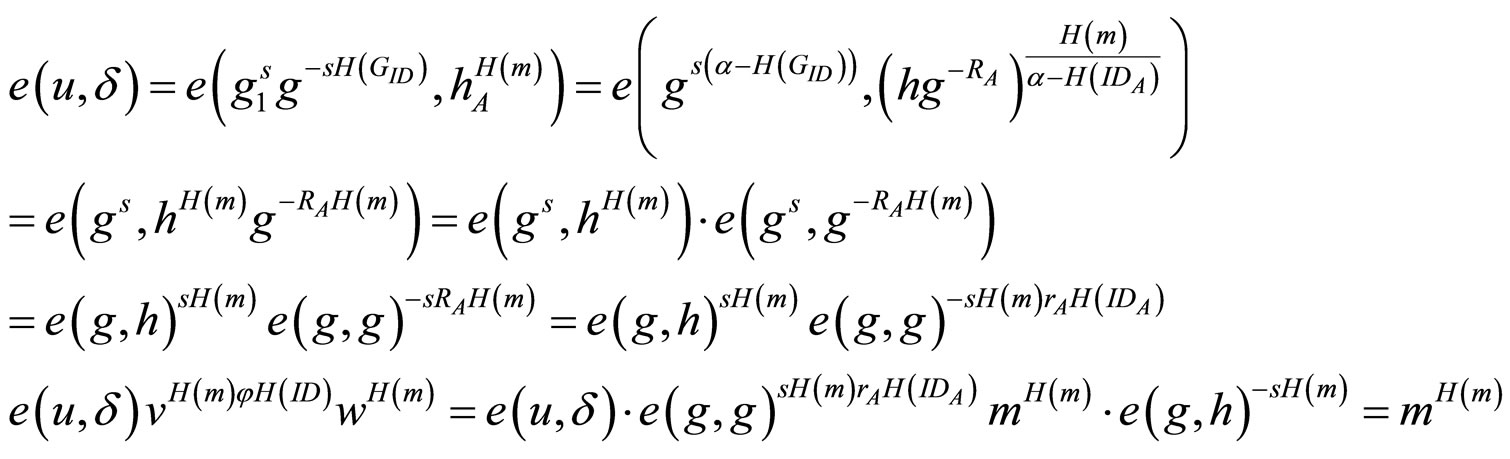

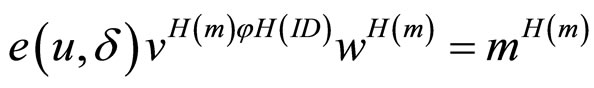

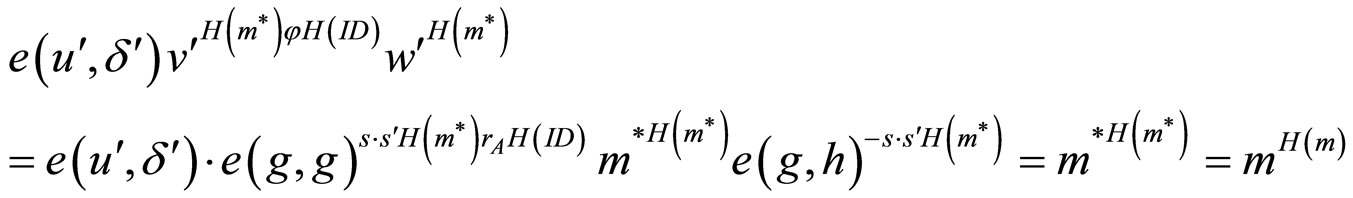

3.2 算法正确性[1]

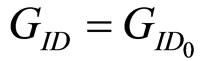

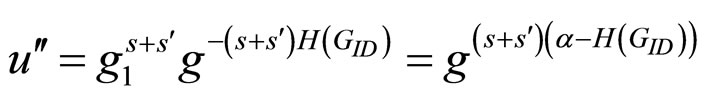

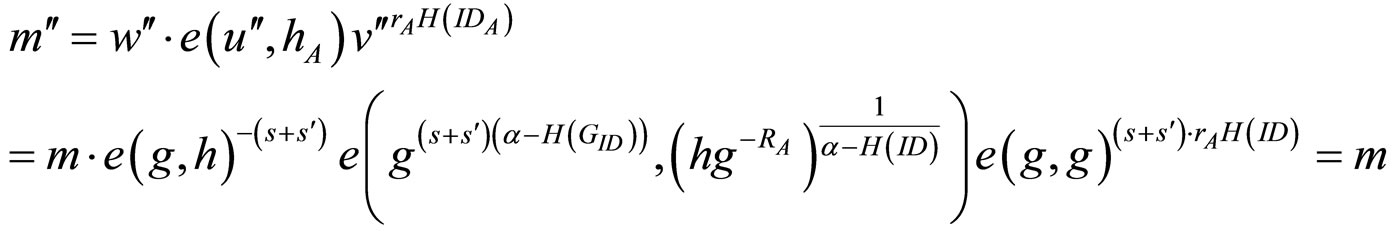

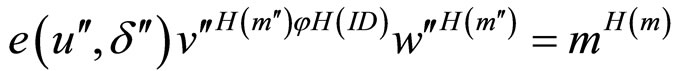

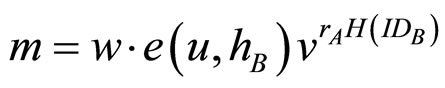

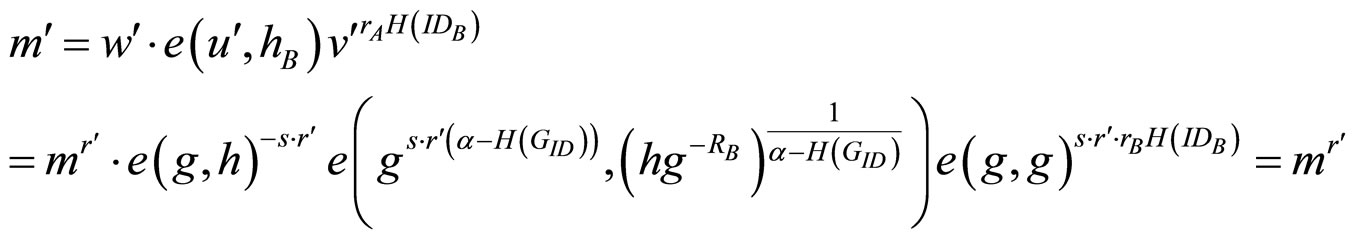

通过下面的推导可以得出签密方案是正确的:

4. 对Zhang和Xu等人方案的安全性分析

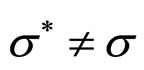

Zhang和Xu等人认为他们所提出的方案对于身份选择密文攻击以及选择消息攻击下是可证安全的,但在本章节中,我们将会在标准模型下证明这两种攻击依然可行。

4.1. 基于身份选择密文攻击的安全性分析

Zhang和Xu等人认为他们所提出的方案在基于身份选择密文匿名不可区分安全模型(ANONINDIBGSC-CCA)下是语义安全的,但实际上却存在敌手A可以通过以下方式一直赢得Game 1:

• Setup:挑战者C输入一个特定安全参数k运行算法,将所产生的系统参数params给敌手A,同时保密系统密钥master-key。

• Phase 1:敌手A不做任何询问。

• Challenge:敌手A结束询问后,发送所要挑战的2个等长的明文 ,身份

,身份 及

及 ,并且

,并且 及

及 不能在任何KeyGen询问中出现过。挑战者C随机选择比特值

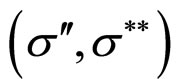

不能在任何KeyGen询问中出现过。挑战者C随机选择比特值 ,并计算密文

,并计算密文 ,并将

,并将 返回给敌手A,其中

返回给敌手A,其中

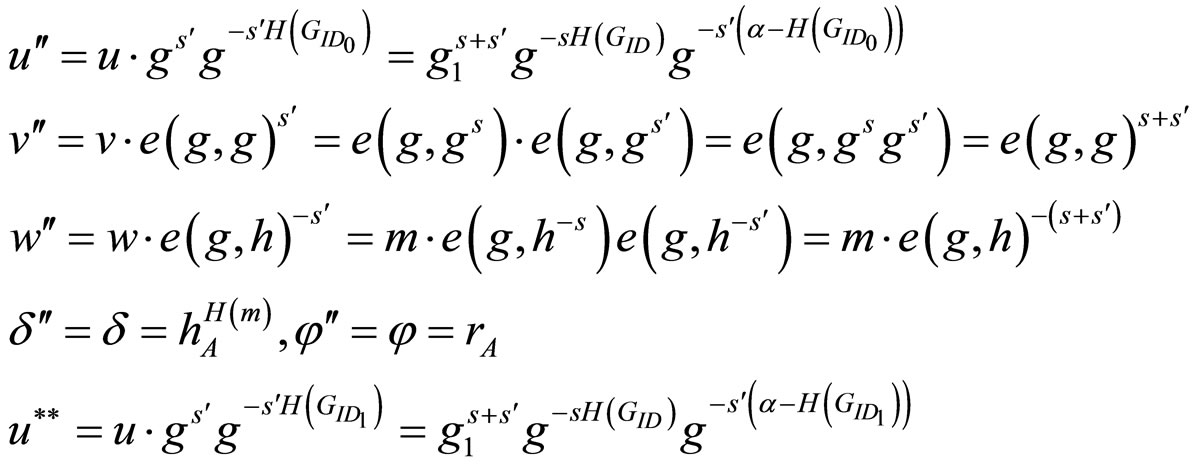

• Guess:敌手A随机选择 构造密文

构造密文 及

及 ,其中:

,其中:

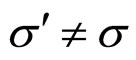

构造完成后,敌手A发出关于 及

及 的Unsigcrypt询问,由于

的Unsigcrypt询问,由于 且

且 所以,挑战者

所以,挑战者 首先根据公式

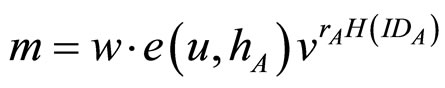

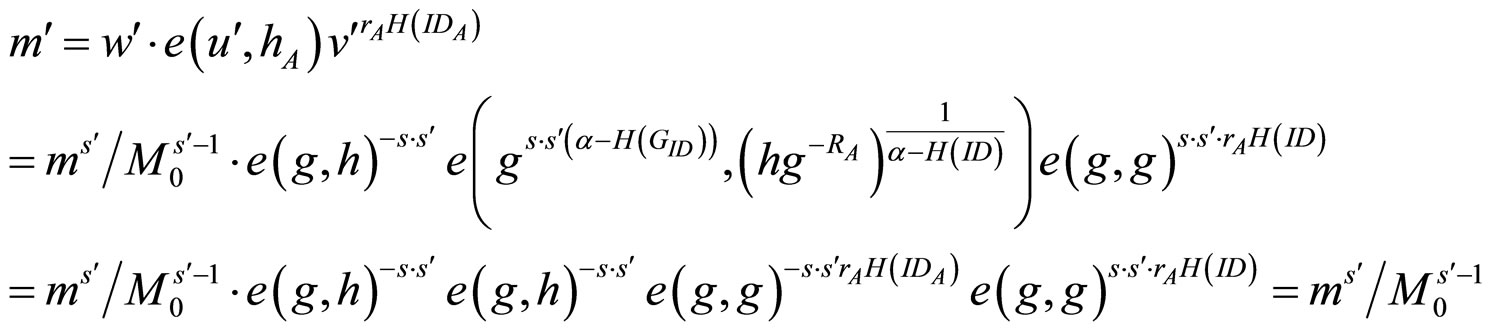

首先根据公式 进行解签密,可得

进行解签密,可得 的解签密明文为:

的解签密明文为:

同理, 的解签密明文为:

的解签密明文为:

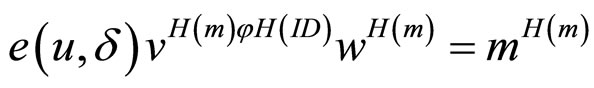

然后,挑战者 会根据约束条件

会根据约束条件

进行检验,检验结果如下:

1) 若 ,则

,则 并且

并且 可以通过下面约束条件的检验:

可以通过下面约束条件的检验:

2) 若 ,则

,则 并且

并且 可以通过下面约束条件的检验:

可以通过下面约束条件的检验:

所以对于敌手A的两个解签密请求 ,挑战者C将会返回结果

,挑战者C将会返回结果 或者

或者 ,则敌手A可以根据解签密结果猜测出

,则敌手A可以根据解签密结果猜测出 ,使得

,使得 。然后敌手A再次构造签密密文

。然后敌手A再次构造签密密文 及

及 ,其中:构造完成后,敌手A再次发出关于

,其中:构造完成后,敌手A再次发出关于 及

及 的解

的解

签密询问,由于 且

且 所以,挑战者C首先根据公式

所以,挑战者C首先根据公式 进行解签密:

进行解签密:

1) 若 ,则

,则 并且可得

并且可得 的解签密明文:

的解签密明文:

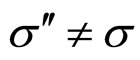

这里显然

2) 若 ,则

,则 并且可得

并且可得 的解签密明文:

的解签密明文:

这里显然

所以对于敌手A的两个解签密请求 ,挑战者C将会返回结果

,挑战者C将会返回结果 或者

或者 ,则敌手A可以根据解签密结果猜测出

,则敌手A可以根据解签密结果猜测出 ,使得

,使得 。

。

综上,敌手A将赢得Game 1。

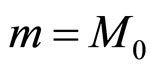

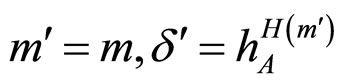

4.2. 选择消息攻击的安全性分析

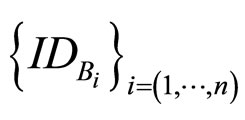

Zhang和Xu等人认为他们所提出的方案在自适应选择消息存在性不可伪造安全模型(EUF-IBGSC-CMA)下是语义安全的,但实际上却存在敌手A可以通过以下方式一直赢得Game 2:

• Setup:挑战者C输入一个特定安全参数k运行算法,并将所产生的系统参数params给敌手A,同时保密系统密钥master-key。

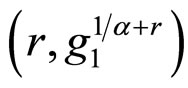

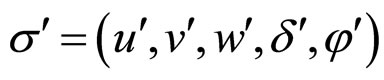

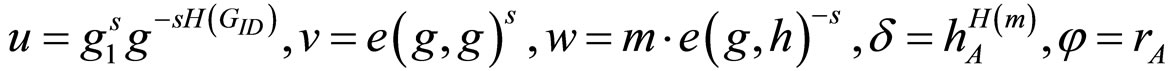

• Phase 1:敌手A做一次KeyGen询问及关于明文信息 的Sigcrypt询问,得到私钥

的Sigcrypt询问,得到私钥 及签密密文

及签密密文 ,其中:

,其中:

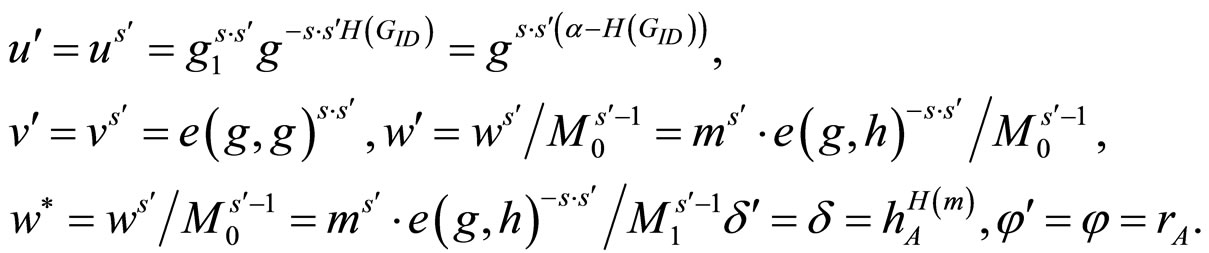

• Guess:敌手A进行KeyGen询问,得到

,

,

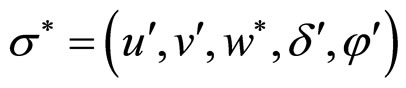

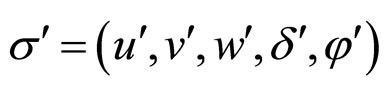

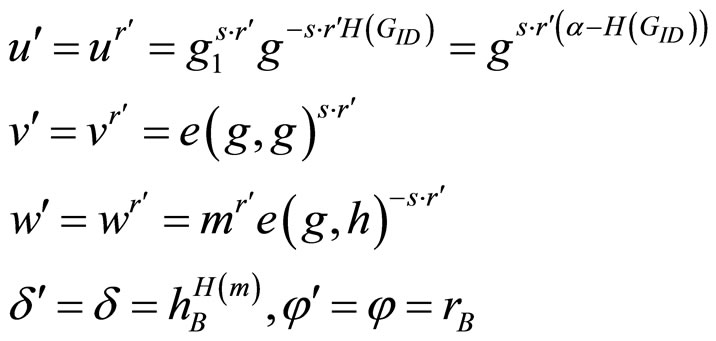

并随机选择 构造密文

构造密文 ,其中:

,其中:

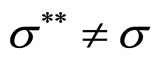

构造完成后,敌手A发出关于 的解签密询问,由于

的解签密询问,由于 所以,挑战者C首先根据公式

所以,挑战者C首先根据公式

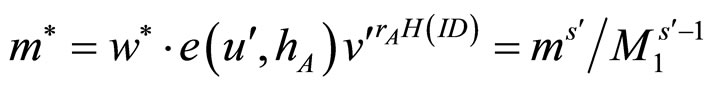

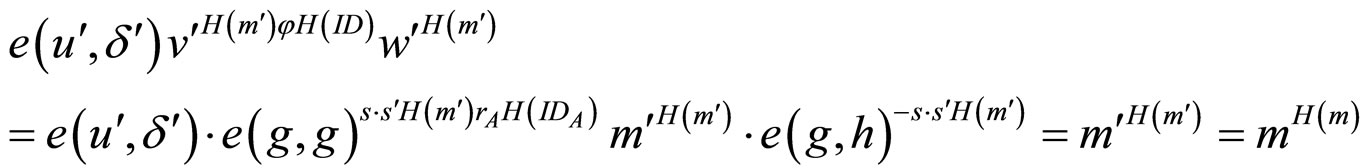

进行解签密,可得

进行解签密,可得 的解签密明文为:

的解签密明文为:

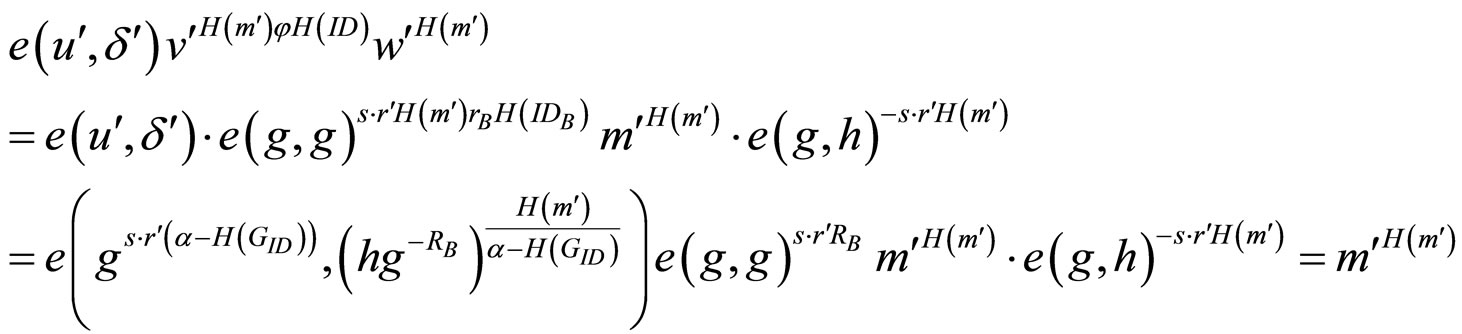

对于约束条件 检验,显然有:

检验,显然有:

所以挑战者C将返回明文 给敌手A,并且

给敌手A,并且 。

。

综上,根据安全模型,敌手A将会赢得Game 2。

综合上述在标准模型下对两个安全模型进行挑战的结果,敌手可以轻易赢得Game,该面向群组的签密方案是不安全的,并由于安全模型已经被攻破,所以也已没有改进方案的必要了,除非是提出一个完全全新的方案。

5. 结束语

本文中,我们指出了Zhang和Xu等人所提出的基于身份的面向群组签密方案存在严重的安全隐患,他们对于基于身份选择密文攻击以及选择消息攻击是不安全的。根据该方案的所提出的安全模型,我们还给出了具体的攻击方案。

6. 致谢

这里,我们要感谢各位审稿专家认真的审阅及各种帮助性的建议。本文获得了国家自然科学基金项目(61272415,61272413,61133014),广东省自然科学基金项目(S2011010002708),广东省科技计划项目(2010A011200038,2011B090400324),广东省工程研究中心专项(GCZX-A1103),广州市科技计划项目(2011J4300047)的资助。

参考文献 (References)

[1] 张波, 徐秋亮. 基于身份的面向群组签密方案[J]. 通信学报, 2009, 30(11): 23-28.

[2] Y. L. Zheng. Digital signcryption or how to achieve cost (signature & encryption) << cost (signature) + cost (encryption). Lecture Notes in Computer Science 1294, Berlin: SpringerVerlag, 1997: 165-179.

[3] D. Boneh, M. Franklin. Identity based encryption from the weilpairing. Lecture Notes in Computer Science 2139, Berlin: Springer-Verlag, 2001: 213-229.

[4] J. Malone. Identity based Signcryption Cryptology ePrint Archive. Report 2002/098, 2002.

[5] S. S. Duan, Z. F. Cao. Efficient and provably secure multireceiveridentity-based signcryption. ACISP 2006. Lecture Notes in Computer Science 4058, Berlin: Springer-Verlag, 2006: 195- 206.

[6] Y. L. Zheng. Signcryption and its applications in efficient public keysolutions. ISW 1997. Lecture Notes in Computer Science 1396, Berlin: Springer-Verlag, 1998: 291-312.

[7] M. Bellare, A. Boldyreva and S. Micali. Public-key encryption ina multi-user setting: Security proofs and improvements. Advancesin Cryptology-EUROCRYPT 2000. Lecture Notes in Computer Science 1807, Berlin: Springer-Verlag, 2000: 259-274.

[8] Y. Yu, B. Yang, X. Y. Huang, et al. Efficient identity-based signcryptionscheme for multiple receivers. ATC 2007. Lecture Notes in Computer Science 4610. Berlin: Springer-Verlag, 2007: 13-21.

[9] M. J. Bohio, A. Miri. An authenticated broadcasting scheme for wirelessad hoc network. 2nd Annual Conference on Communication Networks and Services Research (CNSR). 2004: 69-74.

[10] Y. Mu, W. Susilo and Y. X. Lin. Identity-based authenticated broadcast encryption and distributed authenticated encryption. Advances in Computer Science—ASIAN 2004: Proceedings of the 9th Asian Computing Science Conference. Lecture Notes in Computer Science 3321. Berlin: Springer-Verlag, 2004: 169- 181.

[11] F. G. Li, X. G. Xin and Y. P. Hu. Identity based broadcast signcryption. Computer Standards and Interfaces, 2008, 30(1-2): 89-94.