Computer Science and Application

Vol.07 No.07(2017), Article ID:21485,8

pages

10.12677/CSA.2017.77080

A Quantum Key Distribution Protocol Based on the Single Polarization Photon

Tao Fu1, Haibin Wang2

1Jiangsu Bosh Company of Software & Technology, Nanjing Jiangsu

2School of Computer & Software, Nanjing University of Information Science & Technology, Nanjing Jiangsu

Received: Jul. 12th, 2017; accepted: Jul. 23rd, 2017; published: Jul. 26th, 2017

ABSTRACT

A simple and efficient quantum key distribution protocol (called SEQDKD) is proposed. Based on the single polarization photon system, the protocol can efficiently realize the quantum key distribution. Meantime, it is more scientific that we use different efficiency calculation methods to measure the efficiency of different protocols. Compared with other common quantum key distribution protocols, our protocol is more efficient and easier to implement. More importantly, this protocol is theoretically proved to be secure against the intercept-resend attack.

Keywords:Key Distribution Efficiency, Quantum Key Distribution, Single Polarized Photon

一种基于单偏振光子的量子密钥分配协议

傅涛1,王海彬2

1江苏博智软件科技股份有限公司,江苏 南京

2南京信息工程大学计算机与软件学院,江苏 南京

收稿日期:2017年7月12日;录用日期:2017年7月23日;发布日期:2017年7月26日

摘 要

提出一种简单而有效的量子密钥分配协议(简称为SEQDKD)。协议基于单偏振光子系统,实现了高效率的量子密钥分配任务。并针对不同的协议情况而采用不同的效率计算方法,更加科学。相较于常见的量子密钥分配协议而言,本协议达到了高的密钥分配效率并且易于实现。更重要的是,理论论证表明,该协议对于截获重发攻击是安全的。

关键词 :密钥分配效率,量子密钥分配,单偏振光子

Copyright © 2017 by authors and Hans Publishers Inc.

This work is licensed under the Creative Commons Attribution International License (CC BY).

http://creativecommons.org/licenses/by/4.0/

1. 引言

随着量子信息技术的发展,人们实现了很多非常有意义的应用,如量子密钥分配(Quantum Key Distribution, QKD) [1] [2] 、量子直接通信(Quantum Direct Communication, QDC) [3] [4] 以及量子隐形传态(Quantum Teleportation, QT) [5] [6] [7] 等。

总体而言,QKD协议可以分为两类:一类基于单光子比如BB84 [1] 和B92 [2] ,而另一类基于纠缠系统 [8] [9] [10] 。就我们所知,单光子系统的优势在于易于实现,但效率较低。相对而言,纠缠系统的效率较高但实现复杂。

在Degiovanni等人 [11] 提出的量子超密密钥分配协议(QDKD)中,通过使用纠缠对的操作来实现密钥信息的嵌入。为了能够实现简单并同时提高效率,我们通过将此QDKD协议和传统非对称BB84协议结合起来,设计了一种简单且有效的量子超密密钥分配协议(简称为SEQDKD)。其中,使用两个密钥分配的效率参数:理论效率( )和实际效率(

)和实际效率( )。SEQDKD协议具有和非对称BB84协议相同的实际效率,同时相比BB84协议和Degiovanni等提出的QDKD协议,拥有更高的实际效率。除此之外,本协议和Degiovanni等提出的QDKD协议一样,具有同样的理论效率,且比BB84和非对称BB84协议的理论效率要高。

)。SEQDKD协议具有和非对称BB84协议相同的实际效率,同时相比BB84协议和Degiovanni等提出的QDKD协议,拥有更高的实际效率。除此之外,本协议和Degiovanni等提出的QDKD协议一样,具有同样的理论效率,且比BB84和非对称BB84协议的理论效率要高。

2. SEQDKD协议内容

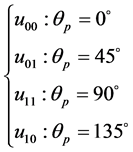

首先定义作用于单光子的四个偏振操作:

(2)

(2)

其中, 表示光子的偏振角度。图1描述了SEQDKD协议的基本原理。

表示光子的偏振角度。图1描述了SEQDKD协议的基本原理。

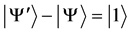

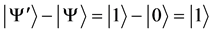

Alice随机制备一个光子态 并使其以相同概率处于态

并使其以相同概率处于态 和

和 之一,随机使用四个操作之一来使光子偏振,然后将光子发送给Bob。Bob不测量他接收到的光子而是同样随机使用四个操作之一并发送回来。Alice接着以概率

之一,随机使用四个操作之一来使光子偏振,然后将光子发送给Bob。Bob不测量他接收到的光子而是同样随机使用四个操作之一并发送回来。Alice接着以概率 使用R基或者以概率

使用R基或者以概率 使用D基测量这个光子从而恢复态

使用D基测量这个光子从而恢复态 。测量之后,她宣布“00”表示

。测量之后,她宣布“00”表示 ,“01”表示

,“01”表示 ,“10”表示

,“10”表示 以及“11”表示

以及“11”表示 。接着,Alice和Bob从公共通道共享这些基信息并且将错误的测量基丢弃。Bob宣称偏振光子处于

。接着,Alice和Bob从公共通道共享这些基信息并且将错误的测量基丢弃。Bob宣称偏振光子处于 或者

或者 表示比特“0”,处于

表示比特“0”,处于 或者

或者 表示比特“1”。Alice可以比较她的光子和Bob的宣布信息来判断她用的是正确的基还是错误的基,接着以“Y”和“N”的形式给出响应。Alice

表示比特“1”。Alice可以比较她的光子和Bob的宣布信息来判断她用的是正确的基还是错误的基,接着以“Y”和“N”的形式给出响应。Alice

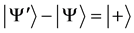

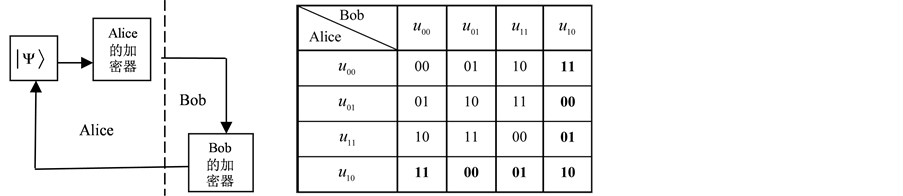

Figure 1. SEQDKD protocol using single-polarization photonic

图1. 使用单偏振光子的SEQDKD协议

和Bob知道他们自己的操作和公开信息“00”、“01”、“10”、“11”,所以他们知道对方使用的操作。最后他们可以共享每个光子的四个bit信息。

以一个12个比特的序列信息为例,详细的操作如表1所示。表中,对于第一个bit,在Alice执行操作之后她得到处于 态的光子。从公开的比特信息“0”(如不改变使用的基)和Alice使用R基这两个条件,Alice可以知道她选择了正确的基。而且,Alice检查她的测量结果

态的光子。从公开的比特信息“0”(如不改变使用的基)和Alice使用R基这两个条件,Alice可以知道她选择了正确的基。而且,Alice检查她的测量结果 和

和 ,并且之后她公布信息“10”。因为Alice和Bob都知道他们自己的操作,所以Alice知道Bob使用了操作

,并且之后她公布信息“10”。因为Alice和Bob都知道他们自己的操作,所以Alice知道Bob使用了操作 ,同时Bob知道Alice使用了操作

,同时Bob知道Alice使用了操作 。最后,他们分享四个信息比特“0011”,其中“00”由Alice的操作产生而“11”由Bob的操作产生。就是说,每次前两个比特由Alice产生而后两个比特由Bob产生。

。最后,他们分享四个信息比特“0011”,其中“00”由Alice的操作产生而“11”由Bob的操作产生。就是说,每次前两个比特由Alice产生而后两个比特由Bob产生。

因为Alice和Bob的部分信息是对外公开的,如Bob的公开信息“0”或者“1”和Alice的公开信息“00”、“01”、“10”、“11”,所以窃听者Eve可以在公共通道通过对他们的公开信息进行相关操作来截获一些信息。比如,表1中Alice和Bob对于第一个比特的公开信息是“10”和“0”。Eve不会直接获得密钥B(Bob拥有的后两个比特)的相关信息,但是她可以知道密钥B的可能值为“00”或者“11”。并且根据Alice的公开信息“10”,Eve可以得到密钥A (Alice拥有的前两个比特)和密钥B的相关性,比如她当密钥B是“00”时可推出密钥A是“11”。不可否认的是这会产生安全问题,事实上这个问题和Degiovanni等的QDKD协议的问题是一样的。为了确保安全,我们可以和QDKD协议中同样的方式使用密钥A和密钥B。

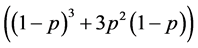

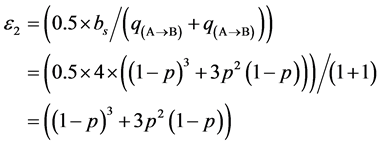

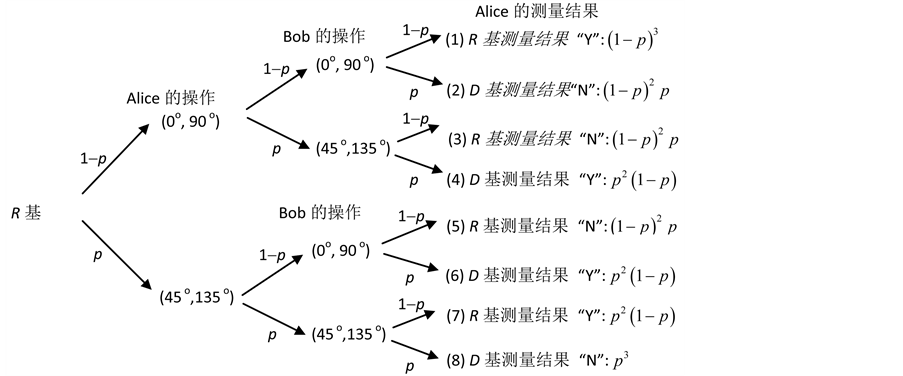

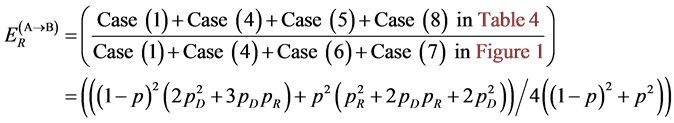

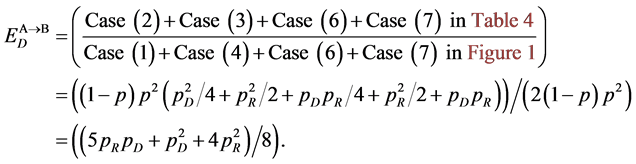

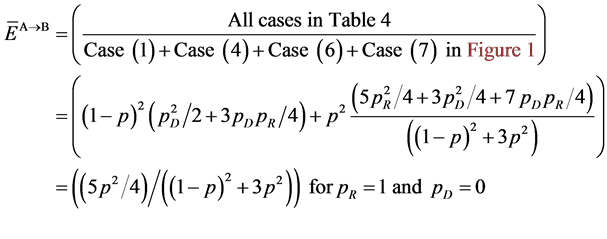

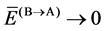

如图2所示,正确接收的全部概率可由情况1、情况4、情况6和情况7相加而得,这样我们就可以

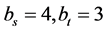

得到概率为 。本协议中经典比特和量子比特的数量是

。本协议中经典比特和量子比特的数量是 且

且 ,其中当

,其中当 时步骤4中是两个比特且步骤5中是一个比特(如表1所示),效率

时步骤4中是两个比特且步骤5中是一个比特(如表1所示),效率 和

和 分别是

分别是

, (3)

, (3)

.(4)

.(4)

当 趋向于0时,

趋向于0时, 的值趋近于100%。因为效率

的值趋近于100%。因为效率 和Degiovanni等的QDKD协议一样,本协议也是超密的。

和Degiovanni等的QDKD协议一样,本协议也是超密的。

Table 1. Example of Alice sharing 12 bits of information with Bob in SEQDKD protocol

表1. SEQDKD协议中Alice和Bob分享12比特信息的例子

(1) Alice随机制备一个光子态 并使其以相同概率处于态

并使其以相同概率处于态 和

和 之一;(2) Alice随机使用四个操作之一来使光子偏振;(3) Bob随机使用四个操作之一来使光子偏振;(4) Alice使用R基或者使用D基测量这个光子并宣布结果;(5) Bob宣称偏振光子处于

之一;(2) Alice随机使用四个操作之一来使光子偏振;(3) Bob随机使用四个操作之一来使光子偏振;(4) Alice使用R基或者使用D基测量这个光子并宣布结果;(5) Bob宣称偏振光子处于 或者

或者 表示比特“0”,处于

表示比特“0”,处于 或者

或者 表示比特“1”;(6) Alice 发回 “Y” 和“N”来表示正确的和错误的基;(7) Alice 和 Bob共享每个光子的四个bit信息。

表示比特“1”;(6) Alice 发回 “Y” 和“N”来表示正确的和错误的基;(7) Alice 和 Bob共享每个光子的四个bit信息。

Figure 2. Receive probability of 8 situations

图2. 所有八种情况的接收概率

3. 安全性分析

3.1. 安全性分析

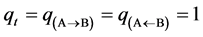

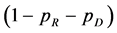

我们的协议将带有偏振概率的操作作用于单偏振光子来传输秘密信息,因此对于截获重发攻击是脆弱的。和偏振BB84协议类似,我们应该对我们的协议进行错误分析。假设窃听者Eve使用R基以概率 ,或者使用D基以概率

,或者使用D基以概率 截获通道中的光子,并且什么都不做的概率是

截获通道中的光子,并且什么都不做的概率是 。通过使用截获重发攻击,Eve有两种方法去破解我们的协议。一种方法是只在一个阶段(AliceàBob或者BobàAlice阶段)进行截获重发攻击;另一种方法是在两个阶段(AliceàBob和BobàAlice阶段)都进行截获重发攻击。这两种情况的错误概率计算如下:

。通过使用截获重发攻击,Eve有两种方法去破解我们的协议。一种方法是只在一个阶段(AliceàBob或者BobàAlice阶段)进行截获重发攻击;另一种方法是在两个阶段(AliceàBob和BobàAlice阶段)都进行截获重发攻击。这两种情况的错误概率计算如下:

1) 单阶段截获重发攻击:

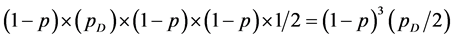

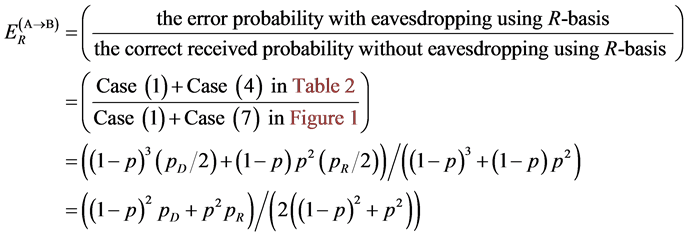

在AliceàBob (或者BobàAlice)阶段通过重发光子,如果选择了错误的基去截获光子就会造成错误。首先,我们讨论在AliceàBob阶段的截获情况,所有的错误情况总结在表2中。

假设Alice准备了一个处于 态光子且她的操作是

态光子且她的操作是 或者

或者 ,那么此光子将偏振为

,那么此光子将偏振为 态光子或者

态光子或者 态光子,且均由R基测量得到。当Eve使用D基去截获光子,她得到错误测量结果并重新发送错误的光子态(

态光子,且均由R基测量得到。当Eve使用D基去截获光子,她得到错误测量结果并重新发送错误的光子态( 或者

或者 )。在Bob公布结果之后,Alice知道基并没有改变,并且她将使用R基接收错误的态。但是,因为Eve重发的错误的光子而共享错误光子的概率是50%。最终,这种情况的概率是

)。在Bob公布结果之后,Alice知道基并没有改变,并且她将使用R基接收错误的态。但是,因为Eve重发的错误的光子而共享错误光子的概率是50%。最终,这种情况的概率是

(5)

(5)

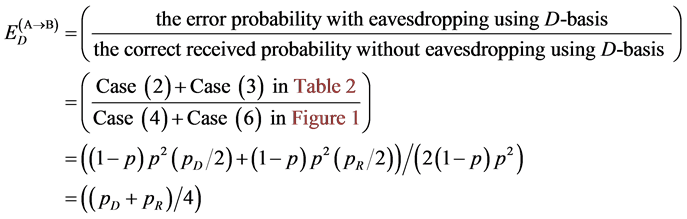

根据错误分析,在Alice使用R基和D基的情况下,Eve窃听错误概率 和

和 分别由下面二式得到:

分别由下面二式得到:

(6)

(6)

(7)

(7)

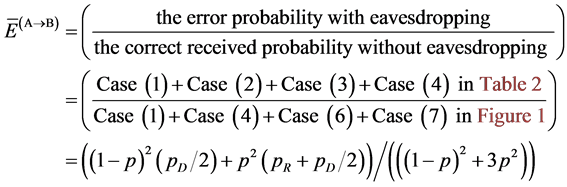

因此,对于单阶段(AliceàBob)中截获重发攻击的平均错误概率 为

为

(8)

(8)

Table 2. The error probability of Eve(E) uses the wrong genes to bug in Alice(A)àBob(B) stage

表2. Eve(E)在Alice(A)àBob(B)阶段中使用错误的基窃听错误概率

假设Alice总是窃听到R基(比如 和

和 ),那么

),那么

(9)

(9)

因为Alice使用趋近于1的概率操作 和

和 ,则以概率

,则以概率 和

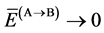

和 窃听量子通道是有可能的。当p趋近于0时平均错误概率

窃听量子通道是有可能的。当p趋近于0时平均错误概率 ,故而Alice和Bob不能检测到Eve的窃听存在。错误分析可以使得我们的协议能够抵抗单阶段(AliceàBob)中的截获重发攻击。很明显,从公式(8)中可以看出,错误概率

,故而Alice和Bob不能检测到Eve的窃听存在。错误分析可以使得我们的协议能够抵抗单阶段(AliceàBob)中的截获重发攻击。很明显,从公式(8)中可以看出,错误概率 的值为1/4。

的值为1/4。

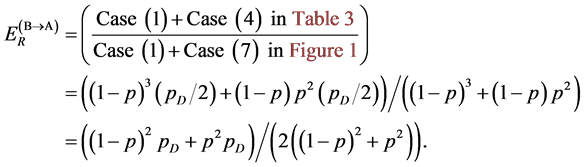

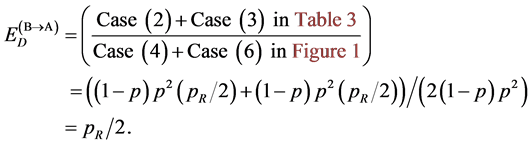

其次,考虑BobàAlice阶段中的拦截。表3展示了由于BobàAlice阶段中出现的窃听而导致的错误情况。假设Alice准备了一个处于 态光子,在Alice和Bob的操作之后,那么此光子将偏振为

态光子,在Alice和Bob的操作之后,那么此光子将偏振为 态光子或者

态光子或者 态光子,且均由R基测量得到。当Eve使用D基去截获光子,她得到错误测量结果并重新发送错误的光子态(

态光子,且均由R基测量得到。当Eve使用D基去截获光子,她得到错误测量结果并重新发送错误的光子态( 或者

或者 )。在Bob公布结果之后,Alice知道基并没有改变,并且她将使用R基接收错误的态。但是,因为Eve重发的错误的光子而共享错误光子的概率是50%。

)。在Bob公布结果之后,Alice知道基并没有改变,并且她将使用R基接收错误的态。但是,因为Eve重发的错误的光子而共享错误光子的概率是50%。

在这种情况下,当Alice使用R基和D基的错误概率 ,

, 以及平均错误概率

以及平均错误概率 可以分别一下列公式得到

可以分别一下列公式得到

(10)

(10)

(11)

(11)

(12)

(12)

从以上公式可以明显看出,当p趋近于0时 。但是,通过错误分析平均错误概率

。但是,通过错误分析平均错误概率 是1/2。

是1/2。

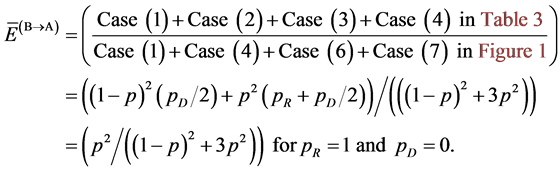

2) 双阶段截获重发攻击

事实上,Eve能够在两个阶段(AliceàBob和BobàAlice)同时进行窃听。考虑这个情况,Eve在两个阶段中至少会用错一个基。错误基将光子偏振到另一个基并且结果会处于表3中可能的错误情况。

在两个阶段(AliceàBob和BobàAlice)中,当使用R基和D基由于Eve的窃听而分别导致错误的概率,以及平均错误概率可以有下面公式计算得到

(13)

(13)

Table 3. The situation which Eve(E) at least uses one wrong gene in one of the two stages

表3. 双阶段之一Eve(E)至少使用一个错误的基的情况

(14)

(14)

(15)

(15)

当p趋近于0时 。通过错误分析,错误概率

。通过错误分析,错误概率 的值为1/2。因为

的值为1/2。因为 ,

, 和

和 ,这显然超过了原始BB84协议中的错误概率1/4,Alice和Bob可以成功的检测到Eve的窃听。

,这显然超过了原始BB84协议中的错误概率1/4,Alice和Bob可以成功的检测到Eve的窃听。

3.2. 比较

在BB84协议、非对称BB84协议、Degiovanni等QDKD协议以及我们提出的协议的比较情况见表4。当然,效率是QKD协议中一个重要的比较因素。效率 和

和 都要他们自己的特点,并且我们可以合适的情况使用合适的效率。本文提出的SEQDKD协议相对于非对称BB84协议和Degiovanni等QDKD协议而言,效率

都要他们自己的特点,并且我们可以合适的情况使用合适的效率。本文提出的SEQDKD协议相对于非对称BB84协议和Degiovanni等QDKD协议而言,效率 为100%(BB84协议的

为100%(BB84协议的 ,且偏振BB84协议的

,且偏振BB84协议的 );同时使用单偏振光子实现而不是用纠缠光子对实现,更重要的是,效率

);同时使用单偏振光子实现而不是用纠缠光子对实现,更重要的是,效率 的值是100% (BB84协议和QDKD协议的

的值是100% (BB84协议和QDKD协议的 )。从表4可知,在这四个QKD协议中,很明显我们提出的协议无论从理论还是从实际出发都是最好的选择。

)。从表4可知,在这四个QKD协议中,很明显我们提出的协议无论从理论还是从实际出发都是最好的选择。

4. 结论

本节我们提出一个新的协议,协议基于非对称的单偏振光子,实现了高效率的量子密钥分配任务。并针对不同的协议情况(如一阶段协议和二阶段协议)而采用不同的效率计算方法,更加科学。该协议达到

Table 4. The comparison of QKD protocol

表4. QKD协议的比较

了高的密钥分配效率( )并且易于实现(单光子)。更重要的是,理论证明表明本协议可以成功抵抗截获重发攻击,是可靠的。

)并且易于实现(单光子)。更重要的是,理论证明表明本协议可以成功抵抗截获重发攻击,是可靠的。

基金项目

江苏省2016年度科技发展基金,项目编号:宁科(2016) 138号。

文章引用

傅 涛,王海彬. 一种基于单偏振光子的量子密钥分配协议

A Quantum Key Distribution Protocol Based on the Single Polarization Photon[J]. 计算机科学与应用, 2017, 07(07): 688-695. http://dx.doi.org/10.12677/CSA.2017.77080

参考文献 (References)

- 1. Bennet, C.H. and Brassard, G. (1984) Quantum Cryptography: Public Key Distribution and Coin Tossing. Pro-ceedings of IEEE International Conference on Computers, Systems and Signal Processing, New York, 175, 8.

- 2. Bennet, C.H. (1992) Quantum Cryptography Using Any Two Nonorthogonal States. Physical Review Letters, 68, 3121-3124. https://doi.org/10.1103/PhysRevLett.68.3121

- 3. Deng, F.G., Long, G.L. and Liu, X.S. (2003) Two-Step Quantum Direct Communication Protocol Using the Einstein- Podolsky-Rosen Pair Block. Physical Review A, 68, 042317. https://doi.org/10.1103/PhysRevA.68.042317

- 4. Liu, Y.M., Wang, D., Liu, X.S., et al. (2009) Revisiting Naseri’s Secure Quantum Sealed-Bid Auction. International Journal of Quantum Information, 7, 1295-1301. https://doi.org/10.1142/S0219749909005808

- 5. Bennett, C.H., Brassard, G., Crépeau, C., et al. (1993) Teleporting an Unknown Quantum State via Dual Classical and Einstein-Podolsky-Rosen Channels. Physical Review Letters, 70, 1895-1899. https://doi.org/10.1103/PhysRevLett.70.1895

- 6. Long, L.R., Li, H.W., Zhou, P., et al. (2011) Multipar-ty-Controlled Teleportation of an Arbitrary GHZ-Class State by Using a d-Dimensional (N+2)-Particle Nonmaxi-mally Entangled State as the Quantum Channel. Science China-Physics Mechanics & Astronomy, 54, 484-490. https://doi.org/10.1007/s11433-011-4246-8

- 7. Ekert, A. (1991) Quantum Cryptography Based on Bell’s Theorem. Physical Review Lette

- 8. Bechmann-Pasquinucci, H. and Tittel, W. (2000) Quantum Cryptography Using Larger Alphabets. Physical Review A, 61, 062308. https://doi.org/10.1103/PhysRevA.61.062308

- 9. rs, 67, 661 https://doi.org/10.1103/PhysRevLett.67.661

- 10. Bennett, C.H. and Wiesner, S.J. (1992) Communication via One- and Two-Particle Operators on Einstein-Podolsky- Rosen States. Physical Review Letters, 69, 2881-2884. https://doi.org/10.1103/PhysRevLett.69.2881

- 11. Lo, H.K. and Chau, H.F. (1999) Unconditional Security of Quantum Key Distribution over Arbitrarily Long Distances. Science, 283, 2050-2056. https://doi.org/10.1126/science.283.5410.2050

- 12. Degiovanni, I.P., Ruo Berchera, I., Castelletto, S., et al. (2004) Quantum Dense Key Distribution. Physical Review A— Atomic, Molecular, and Optical Physics, 69, 032310. https://doi.org/10.1103/PhysRevA.69.032310