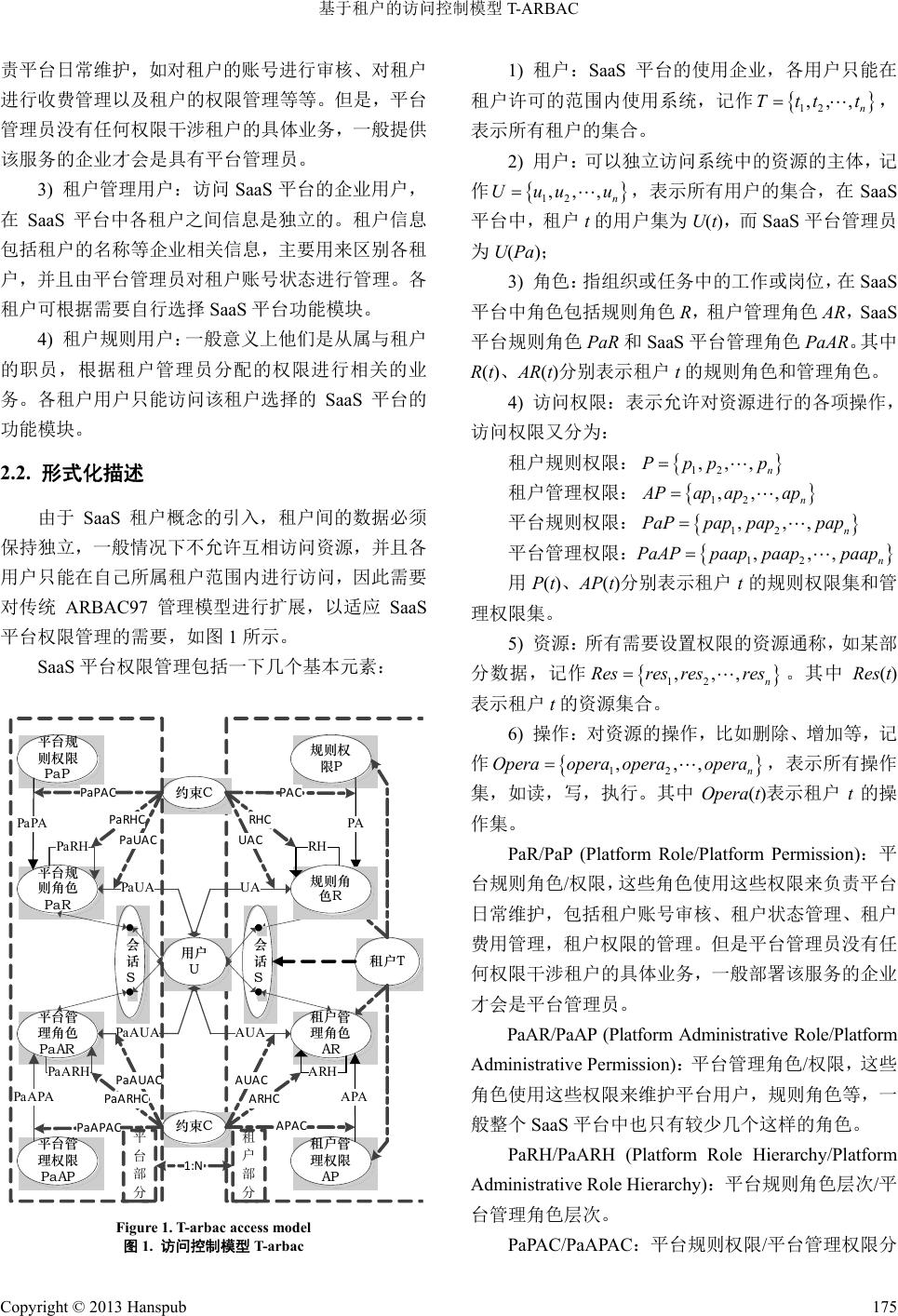

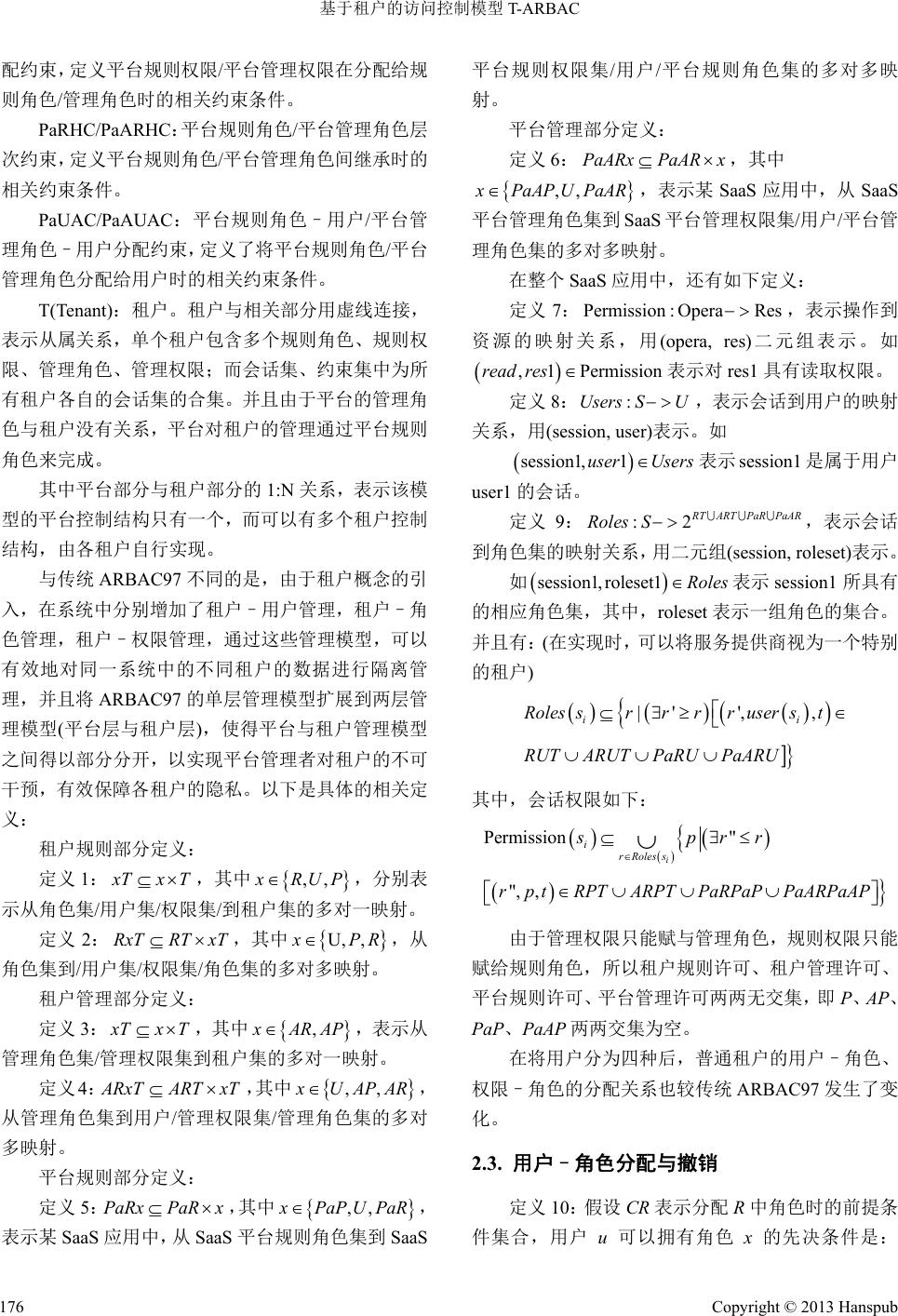

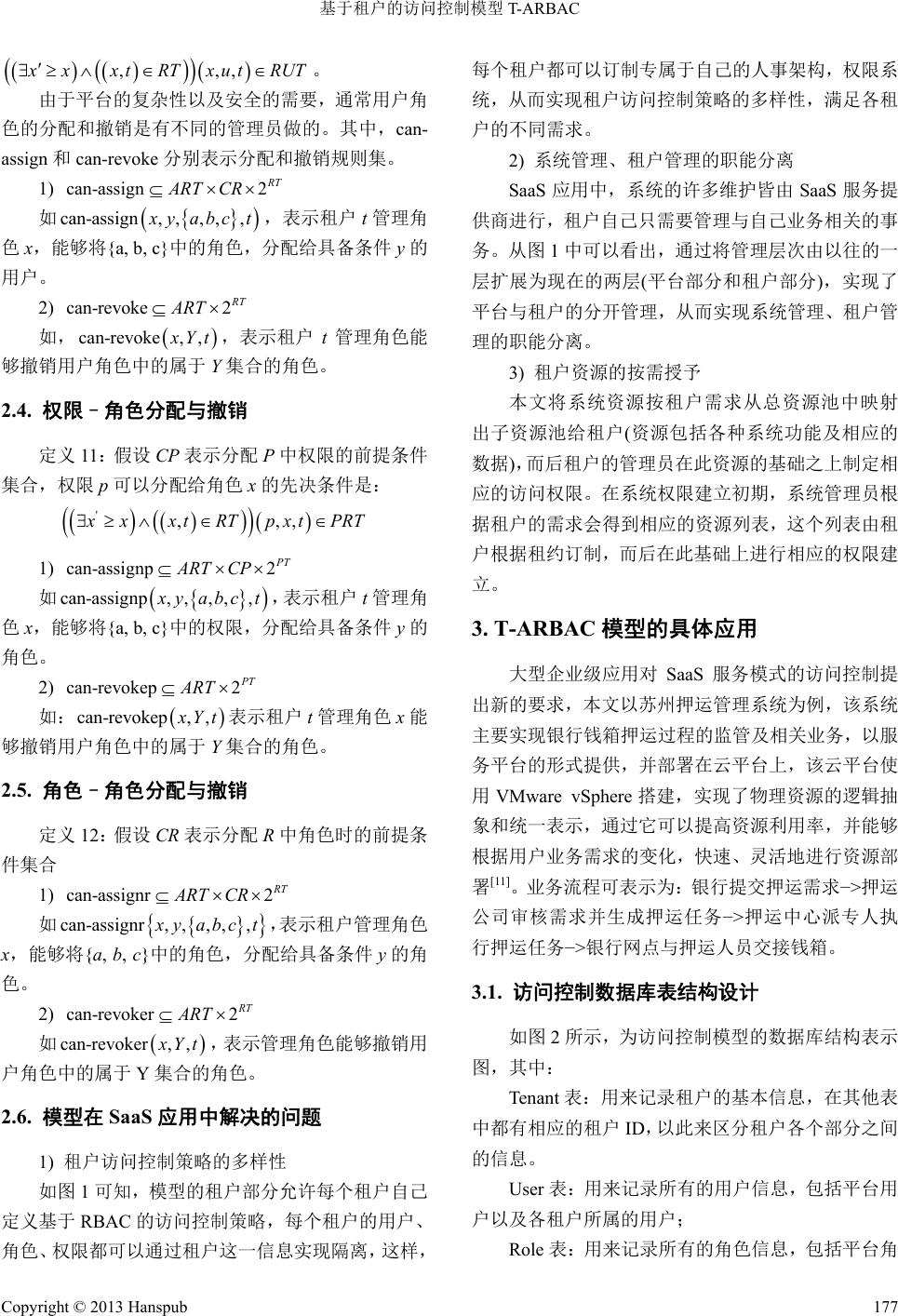

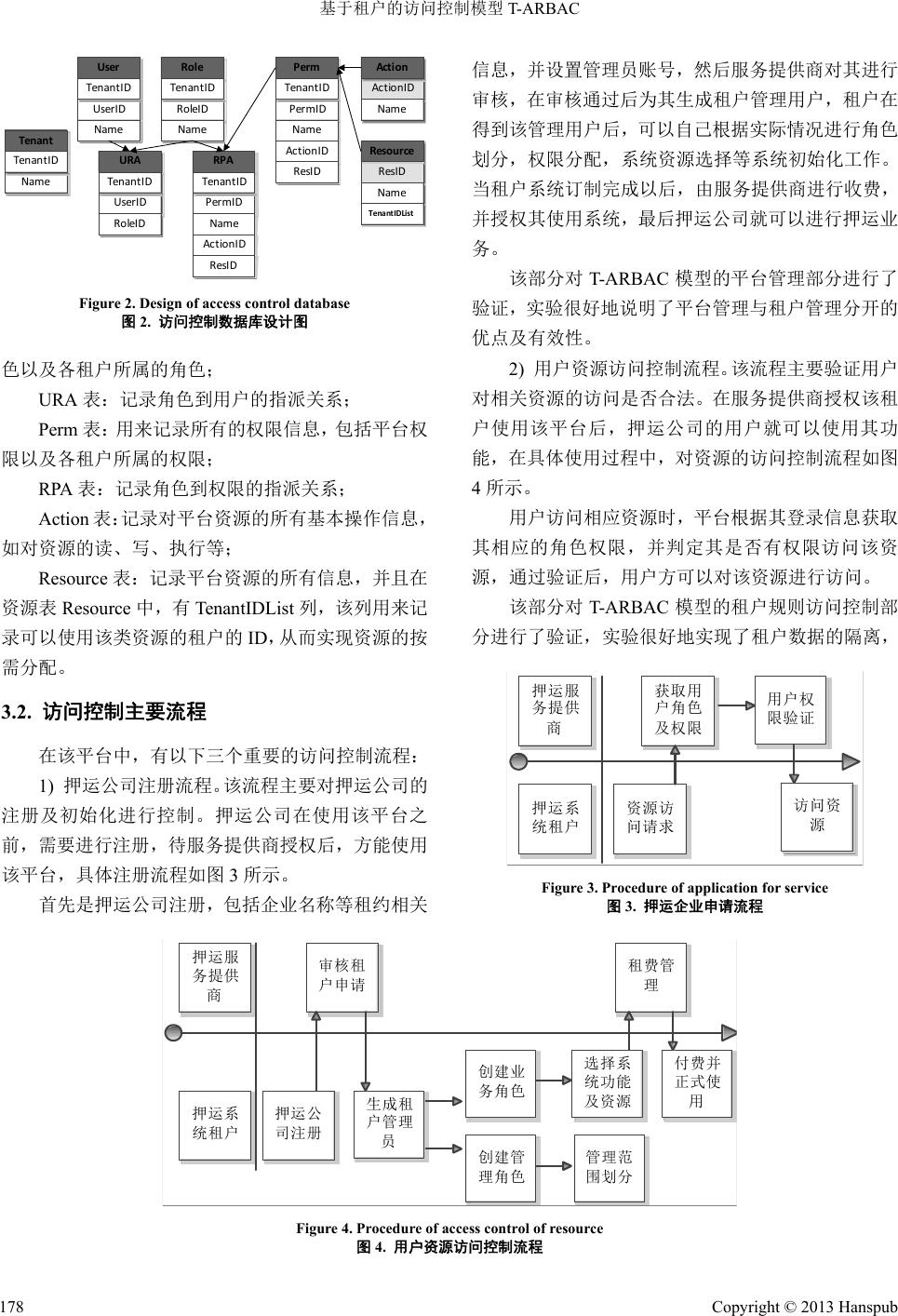

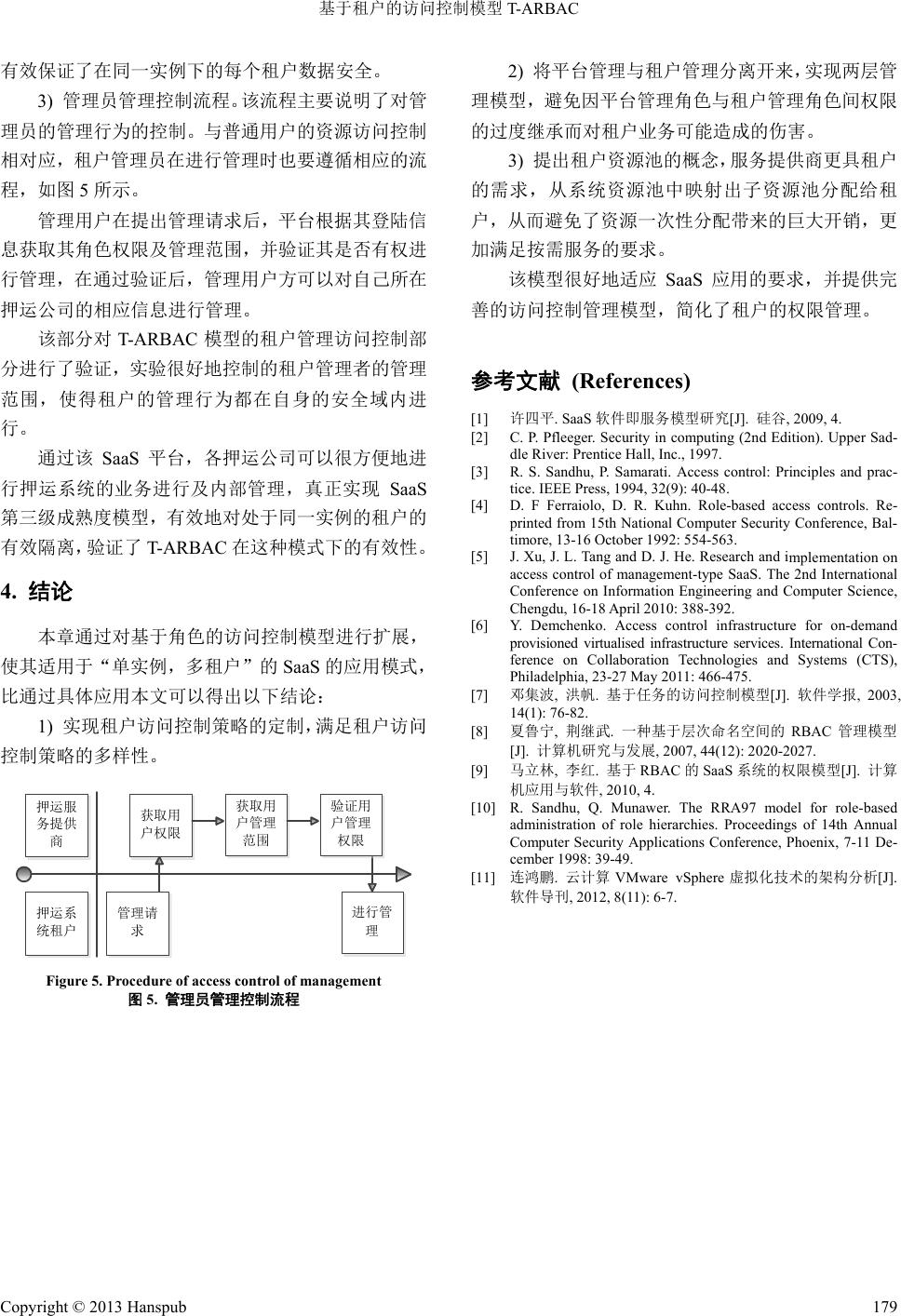

Computer Science and Application 计算机科学与应用, 2013, 3, 173-179 http://dx.doi.org/10.12677/csa.2013.33030 Published Online June 2013 (http://www.hanspub.org/journal/csa.html) A Tenant-Based Access Control Model T-Arbac Jin Cao1,2, Peifeng Li1,2, Qiaoming Zhu1,2, Peide Qian1,2 1School of Computer Science and Technology, Soochow University, Suzhou 2Jiangsu Provincial Key Lab of Computer Information Processing Technology, Suzhou Email: caojinhonghu007@163.com Received: Feb. 23rd, 2013; revised: Mar. 9th, 2013; accepted: Mar. 24th, 2013 Copyright © 2013 Jin Cao et al. This is an open access article distributed under the Creative Commons Attribution License, which permits unre- stricted use, distribution, and reproduction in any medium, provided the original work is properly cited. Abstract: SaaS service model not only greatly reduces the cost of enterprises, improves business efficiency, but also improves the management level of enterprises and accelerates the pace of innovation. However, it is an unavoidable problem that how to protect data for tenants when the data stored in the SP (service provider) data storage platform. And as the big amount of users in the platform, we also have to take management of user into consideration. This paper de- signed a new access control model T-ARBAC (Tenant-Administrative Role Based Access Control), combined with role- based access control (RBAC) model, to support multi-tenant access control and facilitate the management of SaaS plat- form, meeting the requirements of diversity of tenant roles and independent access of coexisting data. Keywords: Multi-Tenant; Access Control, T-ARBAC 基于租户的访问控制模型 T-ARBAC 曹 进1,2,李培峰 1,2,朱巧明 1,2,钱培德 1,2 1苏州大学计算机科学与技术学院,苏州 2江苏省计算机信息处理技术重点实验室,苏州 Email: caojinhonghu007@163.com 收稿日期:2013 年2月23 日;修回日期:2013年3月9日;录用日期:2013 年3月24日 摘 要:SaaS 服务模式极大地降低了企业成本、提高了企业效率,同时也提高了企业的管理水平及加快了其创 新步伐。但由于租户数据存储于服务提供商数据存储平台,如何保障租户的数据安全是一个无法回避的问题, 并且平台用户数量巨大,如何有效地对用户进行管理也是一个值得探索的问题。本文结合基于角色的访问控制 模型,设计出一个支持多租户、方便租户权限控制与管理的 SaaS 平台访问控制模型 T-ARBAC (Tenant-Admin- istrative Role Based Access Control),满足了租户访问控制策略多样性与安全、独立访问共存数据的要求。 关键词:多租户;访问控制;T-ARBAC 1. 引言 SaaS (Software as a Service)是一种新的软件应用 模式,它极大地减少了企业在信息基础设施上的投入。 目前,SaaS 模式大概可以分为四级成熟度[1],当 SaaS 达到第三级成熟度即“单实例,多租户”模式时,则 要求 SaaS 能够满足租户各自配置基础数据并能够隔 离租户间的数据,以此来使得每个租户的数据足够安 全,此时,该模式是否足够安全并具有相当的可管理 性是亟待解决的问题。“单实例,多租户”模式使得 处于同一实例的租户数据有被其他租户非法访问的 风险。企业用户通过访问该共享的平台使用其服务, 但并不希望自己的数据被公司其他部门或其他租户 访问,因而如何实现多租户安全的访问控制以及如何 Copyright © 2013 Hanspub 173  基于租户的访问控制模型 T-ARBAC 简洁,高效地管理控制策略是急需解决的问题。 在目前存在的访问控制方法中,主流使用的有: 自主访问控制(DAC)[2]、强制访问控制(MAC)[3]、基 于 角色的访问控制(RBAC)[4]。但对于 SaaS 模式来说, 不管是安全性还是可管理性,已有的访问控制方法都 不能够很好地适用,所以需要根据 SaaS模型的特点提 出新的访问控制模型。目前,国内外学者对此问题已 经做出了相关研究,Jing Xu等人通过禁用 RBAC 模 型角色间的继承关系来防止角色间的权限继承,从而 防止权限扩散的危险,达到安全的访问控制[5]。Yu r i Demchenko 通过安全标签和令牌设计出一种同一的 安全访问控制架构[6]。邓集波等人则专注于解决工作 流管理中的问题,并提出了 TBAC(基于任务的访问控 制模型)访问控制模型,解决了角色权限的动态分配问 题[7]。夏鲁宁等则提出了一种基于命名空间访问控制 模型 N-RBAC,在此模型中,角色和资源都通过各自 不同的命名空间来进行管理,对系统角色及资源管理 进行了简化,极大减轻了平台管理人员的工作[8]。马 立林等进行了在 SaaS 模式下,在租户数据等方面的 访问控制研究,但是并没有给出清晰权限模型的具体 定义[9]。 目前的研究中,大多都是基于传统 RBAC 模型 的,但是目前研究中依然存在着以下问题: 1) 不能满足租户访问控制策略的多样性要求 传统情况下,企业应用的部署是分开实施的,并 且根据企业的不同需求来分配不同的资源,制定不同 的角色层次;而在多租户环境下,传统的访问控制模 型的使用会使得整个系统资源的分配、角色等级都是 全局性的,不能满足租户的个性化需求。 2) 不能满足系统用户类型的增加的要求 传统的基于角色的访问控制模型中,根据 ARBAC97[10],系统角色又可分为规则角色与管理角 色,其中规则角色用来执行系统的业务功能,而管理 角色则用来管理系统中角色的创建、权限的分配等工 作。而在多租户环境下,每个租户都有各自的规则角 色,管理角色,租户间的规则、管理角色是分开的, 同时应用的提供者具有更高层次的平台规则角色、平 台管理角色,平台规则角色用来对所有的租户进行管 理,如资源分配,费用收取等,而这种管理角色在传 统ARBAC97 中是没有的。 3) 不能解决平台管理员与租户管理员之间的权 限继承问题 由于平台管理员可以管理租户管理员,所以平台 管理员就具有的租户管理员的部分权限,在将 ARBAC97 应用到多租户环境时,平台管理员可以通 过部分继承租户管理员的权限来达到管理的目的,但 是平台管理员是属于 SaaS 服务提供商的,如果其对 租户管理员的权限过度继承,则会出现平台管理员干 预租户业务的情况,这种情况是极不安全的。 4) 不能满足租户资源的定制的要求 由于租户需求不同,其可能仅需使用到系统部分 功能,而如果不将系统资源分类,分别授予租户,实 现差异化订制,则租户就需要为不需要的功能买单。 2. 基于租户的访问控制模型 T-ARBAC 针对以上问题,本文提出面向租户的访问控制模 型T-ARBAC,将传统的 ARBAC 访问控制模型加以 改进,应用于多租户架构,以提供更灵活的访问控制。 在ARBAC97 模型中引入租户概念,实现租户的有效 隔离。 本文的创新点主要集中在以下几个方面: 1) 根据租户需求,实现租户访问控制策略的定 制,满足租户访问控制策略的多样性。 2) 在模型中引入系统管理用户类型,租户管理用 户类型。实现系统管理、租户管理的职能分离。同时 由于这种职能的分离,取消平台管理员和租户管理员 权限的继承关系,而是将其作为两个独立层次,从而 实现平台安全管理。 3) 为解决系统资源的按需授予,本文将系统资源 按租户需求从总资源池中映射出子资源池给租户,简 单且便于租户租费的计算和收取,资源包括各种基础 数据以及各种系统功能。 2.1. SaaS平台用户类型 在SaaS 平台中,根据用户职能的不同,又可以 将用户划分为以下几种类型: 1) 平台管理用户:负责管理平台的规则用户,其 管理对象是平台规则用户,包括对该部分用户的授权 管理等工作,其工作与租户完全没有交集。 2) 平台规则用户:即前文提到的平台管理员,负 Copyright © 2013 Hanspub 174  基于租户的访问控制模型 T-ARBAC 责平台日常维护,如对租户的账号进行审核、对租户 进行收费管理以及租户的权限管理等等。但是,平台 管理员没有任何权限干涉租户的具体业务,一般提供 该服务的企业才会是具有平台管理员。 3) 租户管理用户:访问SaaS平台的企业用户, 在SaaS 平台中各租户之间信息是独立的。租户信息 包括租户的名称等企业相关信息,主要用来区别各租 户,并且由平台管理员对租户账号状态进行管理。各 租户可根据需要自行选择SaaS 平台功能模块。 4) 租户规则用户:一般意义上他们是从属与租户 的职员,根据租户管理员分配的权限进行相关的业 务。各租户用户只能访问该租户选择的 SaaS 平台的 功能模块。 2.2. 形式化描述 由于 SaaS 租户概念的引入,租户间的数据必须 保持独立,一般情况下不允许互相访问资源,并且各 用户只能在自己所属租户范围内进行访问,因此需要 对传统 ARBAC97 管理模型进行扩展,以适应 SaaS 平台权限管理的需要,如图1所示。 SaaS 平台权限管理包括一下几个基本元素: 用户 U 规则权 限P 租户管 理角色 AR 租户管 理权限 AP 平台规 则权限 PaP 平台规 则角色 PaR 平台管 理角色 PaAR 平台管 理权限 PaAP 租户T 会 话 S UA AUA PA APA PaPA PaAPA ARH PaRH PaARH 规则角 色R RH 会 话 S PaUA PaAUA 约束C 约束C 平 台 部 分 PaPAC PaUAC PAC UAC 租 户 部 分 PaAPAC PaAUAC APAC AUAC PaRHCRH C PaARHC ARHC 1:N Figure 1. T-arbac access model 图1. 访问控制模型 T-arbac 1) 租户:SaaS 平台的使用企业,各用户只能在 租户许可的范围内使用系统,记作 , 表示所有租户的集合。 12 ,, , n Ttt t 2) 用户:可以独立访问系统中的资源的主体,记 作 12 ,,, n Uuu u,表示所有用户的集合,在SaaS 平台中,租户 t的用户集为U(t),而 SaaS 平台管理员 为U(Pa); 3) 角色:指组织或任务中的工作或岗位,在SaaS 平台中角色包括规则角色R,租户管理角色AR,SaaS 平台规则角色PaR和SaaS 平台管理角色 PaAR。其中 R(t)、AR(t)分别表示租户 t的规则角色和管理角色。 4) 访问权限:表示允许对资源进行的各项操作, 访问权限又分为: 租户规则权限: 12 ,,, n Ppp p 租户管理权限: 12 ,,, n A Papap ap 平台规则权限: 12 ,,, n PaPpap pappap 平台管理权限: 12 ,,, n PaAPpaap paappaap 用P(t)、AP(t)分别表示租户 t的规则权限集和管 理权限集。 5) 资源:所有需要设置权限的资源通称,如某部 分数据,记作 12 ,,, n Resres resres。其中 Res(t) 表示租户 t的资源集合。 6) 操作:对资源的操作,比如删除、增加等,记 作 12 ,,, n Operaopera operaopera,表示所有操作 集,如读,写,执行。其中Opera(t)表示租户 t的操 作集。 PaR/PaP (Platform Role/Platform Permission):平 台规则角色/权限,这些角色使用这些权限来负责平台 日常维护,包括租户账号审核、租户状态管理、租户 费用管理,租户权限的管理。但是平台管理员没有任 何权限干涉租户的具体业务,一般部署该服务的企业 才会是平台管理员。 PaAR/PaAP (Platform Administrative Role/Platform Administrative Permission):平台管理角色/权限,这些 角色使用这些权限来维护平台用户,规则角色等,一 般整个 SaaS平台中也只有较少几个这样的角色。 PaRH/PaARH (Platform Role Hierarchy/Platform Administrative Role Hierarchy):平台规则角色层次/平 台管理角色层次。 PaPAC/PaAPAC:平台规则权限/平台管理权限分 Copyright © 2013 Hanspub 175  基于租户的访问控制模型 T-ARBAC 配约束,定义平台规则权限/平台管理权限在分配给规 则角色/管理角色时的相关约束条件。 PaRHC/PaARHC:平台规则角色/平台管理角色层 次约束,定义平台规则角色/平台管理角色间继承时的 相关约束条件。 PaUAC/PaAUAC :平台规则角色–用户/平台管 理角色–用户分配约束,定义了将平台规则角色/平台 管理角色分配给用户时的相关约束条件。 T(Tenant):租户。租户与相关部分用虚线连接, 表示从属关系,单个租户包含多个规则角色、规则权 限、管理角色、管理权限;而会话集、约束集中为所 有租户各自的会话集的合集。并且由于平台的管理角 色与租户没有关系,平台对租户的管理通过平台规则 角色来完成。 其中平台部分与租户部分的1:N 关系,表示该模 型的平台控制结构只有一个,而可以有多个租户控制 结构,由各租户自行实现。 与传统 ARBAC97不同的是,由于租户概念的引 入,在系统中分别增加了租户–用户管理,租户–角 色管理,租户–权限管理,通过这些管理模型,可以 有效地对同一系统中的不同租户的数据进行隔离管 理,并且将ARBAC97 的单层管理模型扩展到两层管 理模型(平台层与租户层),使得平台与租户管理模型 之间得以部分分开,以实现平台管理者对租户的不可 干预,有效保障各租户的隐私。以下是具体的相关定 义: 租户规则部分定义: 定义 1: x TxT,其中 ,, x RU P,分别表 示从角色集/用户集/权限集/到租户集的多对一映射。 定义 2: ,其中 RxTRT xT U, , x PR,从 角色集到/用户集/权限集/角色集的多对多映射。 租户管理部分定义: 定义 3: x TxT,其中 , x AR AP,表示从 管理角色集/管理权限集到租户集的多对一映射。 定义 4: A RxTART xT,其中 ,, x UAPAR, 从管理角色集到用户/管理权限集/管理角色集的多对 多映射。 平台规则部分定义: 定义 5: P,其中 aRxPaR x ,, x PaP UPaR, 表示某 SaaS应用中,从 SaaS 平台规则角色集到SaaS 平台规则权限集/用户/平台规则角色集的多对多映 射。 平台管理部分定义: 定义 6: ,其中 PaARxPaAR x ,, x PaAP UPaAR ,表示某 SaaS 应用中,从 SaaS 平台管理角色集到 SaaS 平台管理权限集/用户/平台管 理角色集的多对多映射。 在整个 SaaS应用中,还有如下定义: 定义 7: ,表示操作到 资源的映射关系,用(opera, res)二元组表示。如 Permission: OperaRes , 1read resPermission 表示对res1 具有读取权限。 定义 8::Users SU ,表示会话到用户的映射 关系,用(session, user)表示。如 session1,1user Users表示 session1 是属于用户 user1 的会话。 定义 9::2 R TARTPaR PaAR Roles S ,表示会话 到角色集的映射关系,用二元组(session, roleset)表示。 如 session1,roleset1Roles表示session1 所具有 的相应角色集,其中,roleset 表示一组角色的集合。 并且有:(在实现时,可以将服务提供商视为一个特别 的租户) |' ',, ii Roles srrrruserst RUTARUT PaRU PaARU 其中,会话权限如下: Permission " ", , i irRoless sprr rp tRPTARPTPaRPaPPaARPaAP 由于管理权限只能赋与管理角色,规则权限只能 赋给规则角色,所以租户规则许可、租户管理许可、 平台规则许可、平台管理许可两两无交集,即P、AP、 PaP、PaAP 两两交集为空。 在将用户分为四种后,普通租户的用户–角色、 权限–角色的分配关系也较传统ARBAC97 发生了变 化。 2.3. 用户–角色分配与撤销 定义 10:假设CR 表示分配 R中角色时的前提条 件集合,用户 u可以拥有角色 x的先决条件是: Copyright © 2013 Hanspub 176  基于租户的访问控制模型 T-ARBAC ,,, x xxtRTxutRU T。 由于平台的复杂性以及安全的需要,通常用户角 色的分配和撤销是有不同的管 理员做的 。其 中, can- assign 和can-revoke 分别表示分配和撤销规则集。 1) can-assign 2 R T ART CR 如 can-assign, ,,,, x yabct,表示租户 t管理角 色x,能够将{a, b, c}中的角色,分配给具备条件y的 用户。 2) can-revoke 2 R T ART 如, can-revoke, , x Yt ,表示租户 t管理角色能 够撤销用户角色中的属于Y集合的角色。 2.4. 权限–角色分配与撤销 定义 11:假 设CP 表示分配 P中权限的前提条件 集合,权限p可以分配给角色 x的先决条件是: ',,, x xxtRTpxtPR T 1) can-assignp 2 P T ART CP 如 can-assignp,,, ,, x yabct ,表示租户t管理角 色x,能够将{a, b, c}中的权限,分配给具备条件y的 角色。 2) can-revokep 2 P T ART 如: can-revokep, , x Yt 表示租户 t管理角色x能 够撤销用户角色中的属于Y集合的角色。 2.5. 角色–角色分配与撤销 定义 12:假设CR 表示分配 R中角色时的前提条 件集合 1) can-assignr 2 R T ART CR 如 can-assignr,,, ,, x yabct,表示租户管理角色 x,能够将{a, b, c}中的角色,分配给具备条件y的角 色。 2) can-revoker 2 R T ART 如 can-revoker, , x Yt ,表示管理角色能够撤销用 户角色中的属于Y集合的角色。 2.6. 模型在 SaaS 应用中解决的问题 1) 租户访问控制策略的多样性 如图 1可知,模型的租户部分允许每个租户自己 定义基于 RBAC 的访问控制策略,每个租户的用户、 角色、权限都可以通过租户这一信息实现隔离,这样, 每个租户都可以订制专属于自己的人事架构,权限系 统,从而实现租户访问控制策略的多样性,满足各租 户的不同需求。 2) 系统管理、租户管理的职能分离 SaaS 应用中,系统的许多维护皆由 SaaS 服务提 供商进行,租户自己只需要管理与自己业务相关的事 务。从图1中可以看出,通过将管理层次由以往的一 层扩展为现在的两层(平台部分和租户部分),实现了 平台与租户的分开管理,从而实现系统管理、租户管 理的职能分离。 3) 租户资源的按需授予 本文将系统资源按租户需求从总资源池中映射 出子资源池给租户(资源包括各种系统功能及相应的 数据),而后租户的管理员在此资源的基础之上制定相 应的访问权限。在系统权限建立初期,系统管理员根 据租户的需求会得到相应的资源列表,这个列表由租 户根据租约订制,而后在此基础上进行相应的权限建 立。 3. T-ARBAC模型的具体应用 大型企业级应用对 SaaS服务模式的访问控制提 出新的要求,本文以苏州押运管理系统为例,该系统 主要实现银行钱箱押运过程的监管及相关业务,以服 务平台的形式提供,并部署在云平台上,该云平台使 用VMware vSphere搭建,实现了物理资源的逻辑抽 象和统一表示,通过它可以提高资源利用率,并能够 根据用户业务需求的变化,快速、灵活地进行资源部 署[11]。业务流程可表示为:银行提交押运需求−>押运 公司审核需求并生成押运任务−>押运中心派专人执 行押运任务−>银行网点与押运人员交接钱箱。 3.1. 访问控制数据库表结构设计 如图 2所示,为访问控制模型的数据库结构表示 图,其中: Tenant 表:用来记录租户的基本信息,在其他表 中都有相应的租户ID,以此来区分租户各个部分之间 的信息。 User 表:用来记录所有的用户信息,包括平台用 户以及各租户所属的用户; Role 表:用来记录所有的角色信息,包括平台角 Copyright © 2013 Hanspub 177  基于租户的访问控制模型 T-ARBAC Copyright © 2013 Hanspub 178 Name Ten ant Ten ant I D UserI D Name User TenantID PermID Name ActionID ResID Perm TenantID ResID Name Te na ntIDLi st Resource RoleID Name Role Ten ant I D PermID Name Ac tionID ResID RPA TenantID UserI D RoleID URA TenantID ActionID Name Act io n 信息,并设置管理员账号,然后服务提供商对其进行 审核,在审核通过后为其生成租户管理用户,租户在 得到该管理用户后,可以自己根据实际情况进行角色 划分,权限分配,系统资源选择等系统初始化工作。 当租户系统订制完成以后,由服务提供商进行收费, 并授权其使用系统,最后押运公司就可以进行押运业 务。 该部分对 T-ARBAC模型的平台管理部分进行了 验证,实验很好地说明了平台管理与租户管理分开的 优点及有效性。 Figure 2. Design of access control database 图2. 访问控制数据库设计图 2) 用户资源访问控制流程。该流程主要验证用户 对相关资源的访问是否合法。在服务提供商授权该租 户使用该平台后,押运公司的用户就可以使用其功 能,在具体使用过程中,对资源的访问控制流程如图 4所示。 色以及各租户所属的角色; URA 表:记录角色到用户的指派关系; Perm 表:用来记录所有的权限信息,包括平台权 限以及各租户所属的权限; RPA 表:记录角色到权限的指派关系; Action 表:记录对平台资源的所有基本操作信息, 如对资源的读、写、执行等; 用户访问相应资源时,平台根据其登录信息获取 其相应的角色权限,并判定其是否有权限访问该资 源,通过验证后,用户方可以对该资源进行访问。 Resource 表:记录平台资源的所有信息,并且在 资源表 Resource 中,有 TenantIDList列,该列用来记 录可以使用该类资源的租户的ID,从而实现资源的按 需分配。 该部分对 T-ARBAC模型的租户规则访问控制部 分进行了验证,实验很好地实现了租户数据的隔离, 资源访 问请求 访问资 源 押运服 务提供 商 押运系 统租户 获取用 户角色 及权限 用户权 限验证 3.2. 访问控制主要流程 在该平台中,有以下三个重要的访问控制流程: 1) 押运公司注册流程。该流程主要对押运公司的 注册及初始化进行控制。押运公司在使用该平台之 前,需要进行注册,待服务提供商授权后,方能使用 该平台,具体注册流程如图3所示。 Figure 3. Procedure of application for service 首先是押运公司注册,包括企业名称等租约相关 图3. 押运企业申请流程 押运公 司注册 审核租 户申请 生成租 户管理 员 创建业 务角色 选择系 统功能 及资源 付费并 正式使 用 租费管 理 押运服 务提供 商 押运系 统租户 创建管 理角色 管理范 围划分 Figure 4. Procedure of access control of resource 图4. 用户资源访问控制流程  基于租户的访问控制模型 T-ARBAC 有效保证了在同一实例下的每个租户数据安全。 理员的管 管理请求后,平台根据其登陆信 息获取其 户管理访问控制部 分进行了 过该 SaaS 平台,各押运公司可以很方便地进 行押 结论 本章通过对基于角色的访问控制模型进行扩展 使其适用 租户访问 控制策略 3) 管理员管理控制流程。该流程主要说明了对管 理行为的控制。与普通用户的资源访问控制 相对应,租户管理员在进行管理时也要遵循相应的流 程,如图5所示。 管理用户在提出 角色权限及管理范围,并验证其是否有权进 行管理,在通过验证后,管理用户方可以对自己所在 押运公司的相应信息进行管理。 该部分对 T-ARBAC模型的租 验证,实验很好地控制的租户管理者的管理 范围,使得租户的管理行为都在自身的安全域内进 行。 通 运系统的业务进行及内部管理,真正实现 SaaS 第三级成熟度模型,有效地对处于同一实例的租户的 有效隔离,验证了 T-ARBAC 在这种模式下的有效性。 4. , 于“单实例,多租户”的 SaaS 的应用模式, 比通过具体应用本文可以得出以下结论: 1) 实现租户访问控制策略的定制,满足 的多样性。 管理请 求 进行管 理 押运服 务提供 商 押运系 统租户 获取用 户权限 获取用 户管理 范围 验证用 户管理 权限 Figure 5. Procedure of access control of management 2) 将平台管理与租户管理分离开来,实现两层管 理模 具租户 的需求,从系统资源池中映射出子资源池分配给租 应用的要求,并提供完 善的访问 , 参考文献 [1] 许四平. SaaS 软件即服务模型研究[J]. 硅谷, 2009, 4. r Sad- ased access controls. Re- mplementation on structure for on-demand [J]. 软件学报, 2003, 武. 一种基于层次命名空间的 RBAC管理模型 型[J]. 计算 r. The RRA97 model for role-based e vSphere虚拟化技术的架构分析[J]. 图5. 管理员管理控制流程 型,避免因平台管理角色与租户管理角色间权限 的过度继承而对租户业务可能造成的伤害。 3) 提出租户资源池的概念,服务提供商更 户,从而避免了资源一次性分配带来的巨大开销,更 加满足按需服务的要求。 该模型很好地适应 SaaS 控制管理模型 简化了租户的权限管理。 (References) [2] C. P. Pfleeger. Security in computing (2nd Edition). Uppe dle River: Prentice Hall, Inc., 1997. [3] R. S. Sandhu, P. Samarati. Access control: Principles and prac- tice. IEEE Press, 1994, 32(9): 40-48. [4] D. F Ferraiolo, D. R. Kuhn. Role-b printed from 15th National Computer Security Conference, Bal- timore, 13-16 October 1992: 554-563. [5] J. Xu, J. L. Tang and D. J. He. Research and i access control of management-type SaaS. The 2nd International Conference on Information Engineering and Computer Science, Chengdu, 16-18 April 2010: 388-392. [6] Y. Demchenko. Access control infra provisioned virtualised infrastructure services. International Con- ference on Collaboration Technologies and Systems (CTS), Philadelphia, 23-27 May 2011: 466-475. [7] 邓集波, 洪帆. 基于任务的访问控制模型 14(1): 76-82. [8] 夏鲁宁, 荆继 [J]. 计算机研究与发展, 2007, 44(12): 2020-2027. [9] 马立林, 李红. 基于RBAC 的SaaS 系统的权限模 机应用与软件, 2010, 4. [10] R. Sandhu, Q. Munawe administration of role hierarchies. Proceedings of 14th Annual Computer Security Applications Conference, Phoenix, 7-11 De- cember 1998: 39-49. [11] 连鸿鹏. 云计算 VMwar 软件导刊, 2012, 8(11): 6-7. Copyright © 2013 Hanspub 179 |