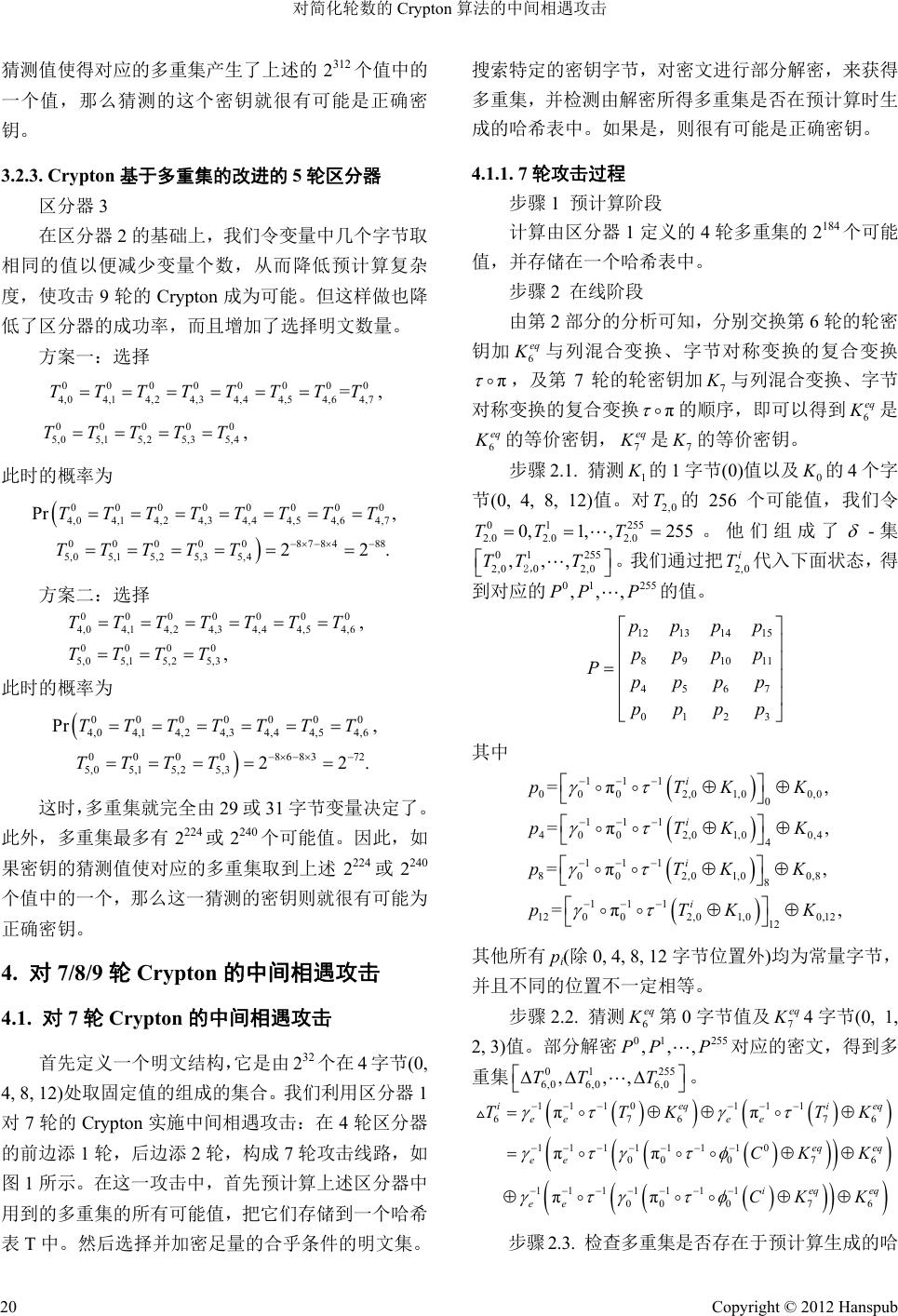

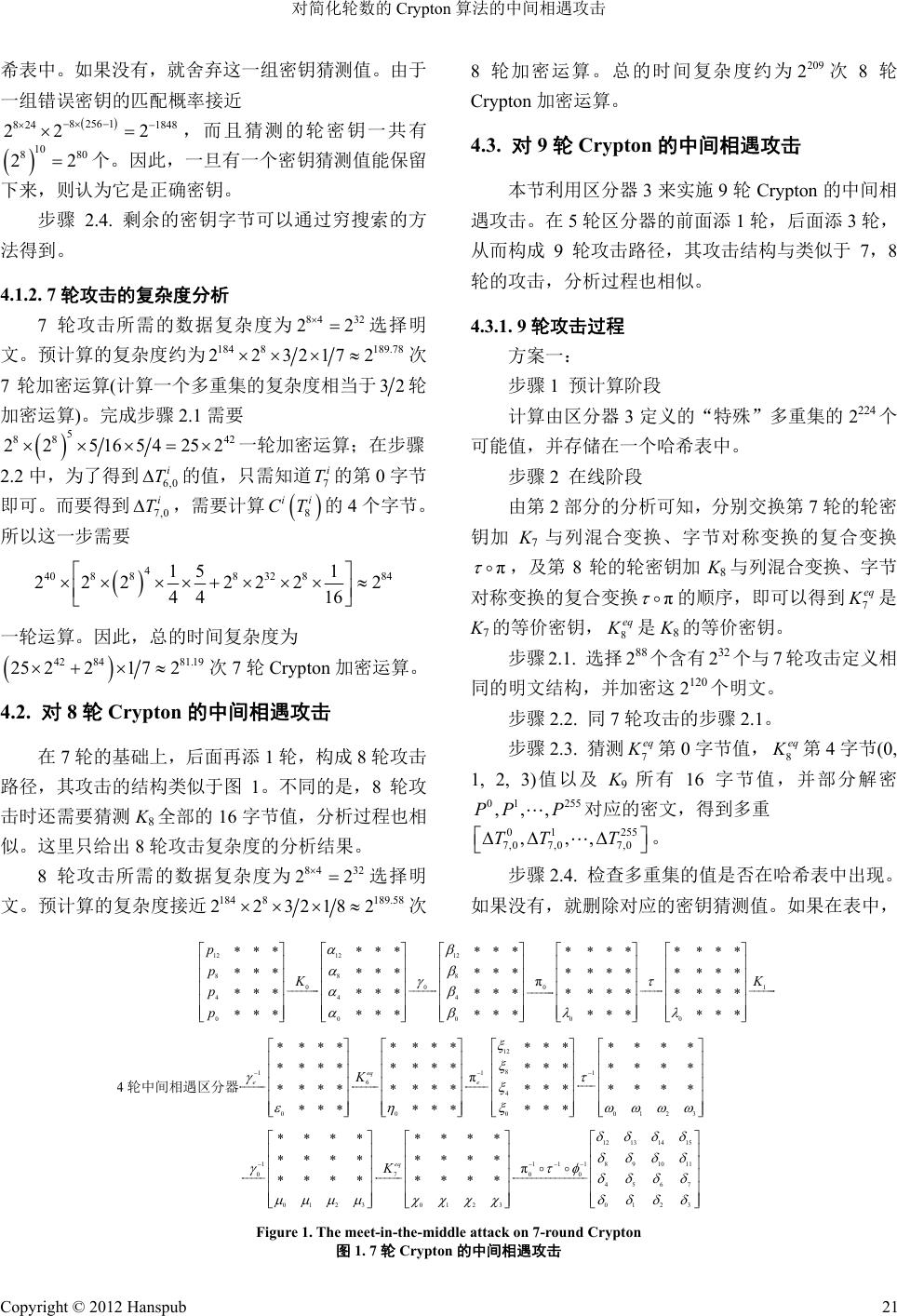

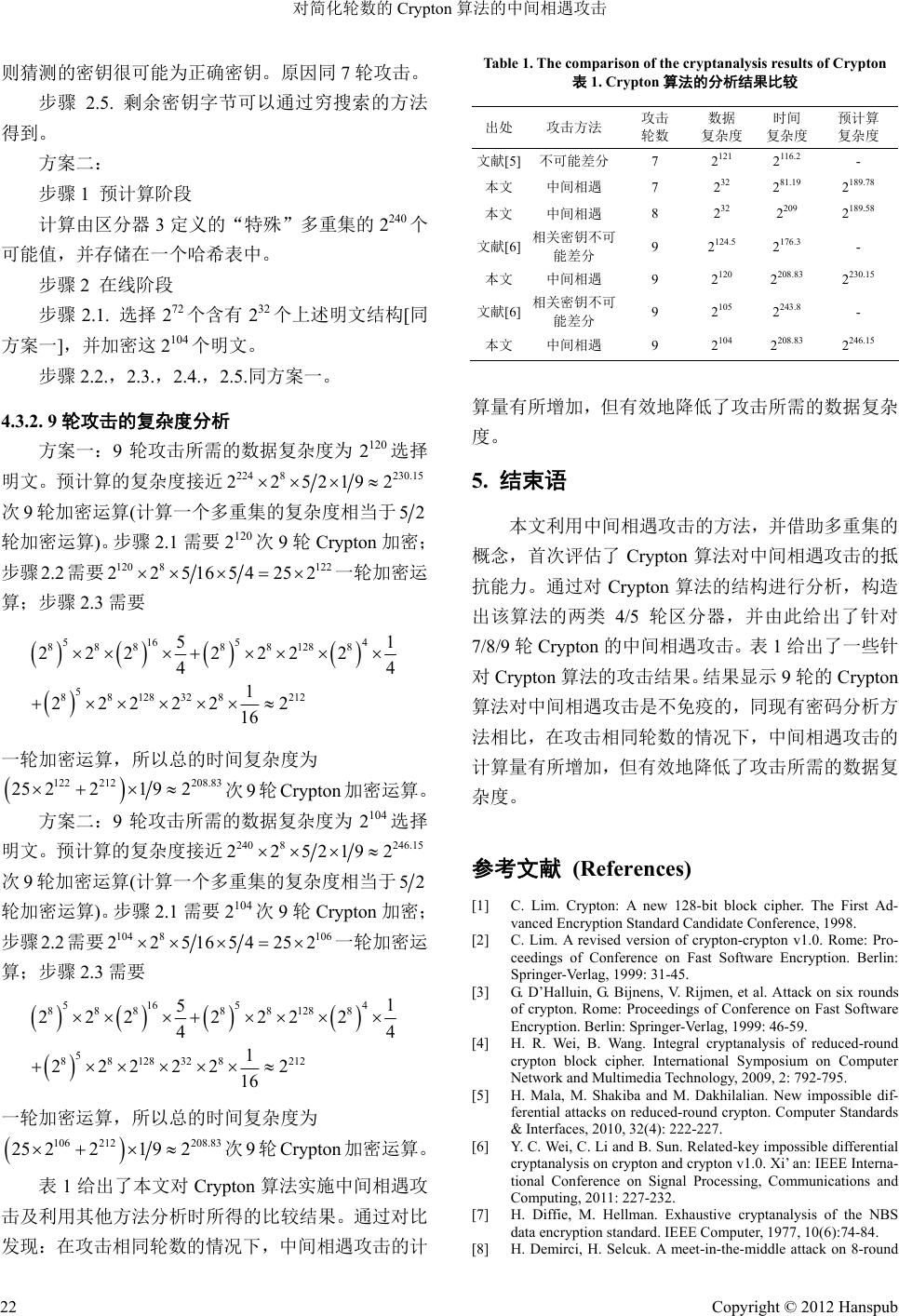

Software Engineering and Applications 软件工程与应用, 2012, 1, 17-23 http://dx.doi.org/10.12677/sea.2012.12004 Published Online December 2012 (http://www.hanspub.org/journal/sea.html) A Meet-in-the-Middle Attack on Reduced-Round Crypton* Chao Liu1, Fucheng Liao1, Hongru Wei2 1School of Mathematics and Physics, University of Science and Technology Beijing, Beijing 2State Key Laboratory of Information Security, Beijing Email: fcliao@ustb.edu.cn Received: Nov. 8th, 2012; revised: Nov. 16th, 2012; accepted: Nov. 30th, 2012 Abstract: Crypton, one of AES candidates, is a 128 bit block cipher of SPN structure proposed by Lim. By means of the concept of Multiset, this paper evaluates the security of the reduced-round Crypton against meet-in-the-middle at- tack, constructs two categories of distinguishers of 4/5 round used to the attack on Crypton algorithm of 7/8/9 round. All the attack instances give the complexity analysis. The results demonstrate that Crypton reduced to 9 rounds is not im- mune to meet-in-the-middle attacks, and new attacks reduced the data complexity efficiently. Keywords: Crypton Algorithm; Meet-in-the-Middle Attack; Multiset; Distinguisher 对简化轮数的 Crypton 算法的中间相遇攻击* 刘 超1,廖福成 1,卫宏儒 2 1北京科技大学数理学院,北京 2信息安全国家重点实验室,北京 Email: fcliao@ustb.edu.cn 收稿日期:2012 年11月8日;修回日期:2012 年11 月16日;录用日期:2012 年11月30 日 摘 要:Crypton 算法是一种 SPN 型分组密码,它是分组长度为128 bit的AES候选算法之一。本文借助于多 重集的概念,评估了简化轮数的 Crypton 算法对中间相遇攻击的抵抗能力,设计出两类 4/5 轮区分器,对 7/8/9 轮的 Crypton 算法实施了攻击。所有的攻击实例都给出了复杂度分析,攻击结果表明9轮的 Crypton 算法对中间 相遇攻击是不免疫的,而且新攻击有效地降低了攻击所需的数据复杂度。 关键词:Crypton 算法;中间相遇攻击;多重集;区分器 1. 引言 文献[1]设计了一种 AES 候选算法,该算法被学 术界用文献[1]作者的名字命名为 Crypton 算法。该算 法中密码采用分组长度为128 bit,密钥长度可变且最 多为 256 bit的SPN 型结构。文献[1]指出,Crypton 对差分密码分析和线性密码分析是安全的,但是其密 钥扩展算法相对比较简单。文献[2]对其进行了改进, 得到 Crypton v1.0。由于 Crypton 具有加密过程严格一 致、结构高度灵活、并且可并行运算等特点,使其倍 受密码分析者的关注。目前人们所做的工作主要有: H’Halluin 等在 FSE1999 上提出了对 6轮Crypton 算法 修正的 Square 攻击[3],2009 年王兵等分别对5,6轮 的Crypton 算法实施了新的积分攻击[4],2010 年Mala 等找到了 Crypton 算法的 4轮不可能差分,给出了 7 轮算法的两个攻击[5],2011 年魏悦川等构造了一系列 6轮相关密钥不可能差分,并提出了对9轮Crypton 算法的两个攻击[6]。 *资助信息:内蒙古自治区科技创新引导奖励资金项目(2012);国 家 自然科学基金项目(61174209);信息安全国家重点实验室 2011 年 开放课题(02-04-3)。 中间相遇攻击由 Dilfie和Hellman针对 Two-DES 分析时提出的一种时空折中的攻击方法[7],其实质是 Copyright © 2012 Hanspub 17  对简化轮数的 Crypton 算法的中间相遇攻击 用存储复杂度来换取时间复杂度。与其他的分析方法 相比,在攻击相同轮数的情况下,该方法所需的数据 量相对较少。其基本思想是:首先找到一种区分器, 然后猜测相应的密钥对特定的明文和密文分别向下 加密和向上解密若干轮,最后与区分器的首尾相接, 构成完整的攻击线路。如果上述对接能够成功,则说 明猜测的密钥是正确的,需要保留,否则是错误的, 于是将其淘汰。由此可知当所有的错误密钥都被淘汰 后,剩下的密钥即为正确密钥。这种方法尽管有大量 的预计算复杂度和存储复杂度,但预计算只需进行一 次,而且可以降低攻击时的时间复杂度,所以还是比 较有效的。截止到目前,这种方法已被广泛应用于许 多分组密码的分析中,如见文献[8-11]。 中间相遇攻击中的“多重集”[12]概念最初是由 Dunkelman 和Shamir在分析 AES 时引入的,后来文 献[13]又将其引入到了与 AES 有着相似结构的ARIA 算法的分析中。 本文将借助多重集的概念,研究Crypton 算法抵 抗中间相遇攻击的能力。通过对Crypton 算法的结构 特点的分析,设计出该算法的两类 4/5 轮区分器,并 用于分别对 7/8/9 轮的Crypton 实施攻击。 2. 预备知识:Crypton 算法简介 Crypton 密码采用 SPN 结构,标准加密轮数为12 轮。它的分组长度为128 bit,密钥长度可变且最多为 256 bit。对于 128 bit的分组数据 0,0 0,13,3 ,,, A aa a 可表示为 3,03,1 3,23,3 2,02,12,22,3 1,01,1 1,21,3 0,00,1 0,20,3 aaaa aaaa Aaaaa aaaa 1213 1415 8910 11 4567 0123 Crypton 密码的轮函数由4种变换组成: 1) 字节代替变换 :将数据每一字节操作非线 性变换(S盒),其中 0 和e 分别作用于奇数轮和偶数 轮。 2) 列混合变换 π:将状态矩阵中的每一列分别 与已知字节作用。其中用于奇数轮的 定义为 0 π 3 ,=0, ++ mod4 = ijkkj ijk BAm 3 ,=0, ++ +2mod4 = ijkkj ijk BAm 103mf ,20cmf ,f。而且容易验 证矩阵 0 π和e π都是自逆的,即 1,1 303m 00 ππ ee ππ。 3) 字节对称变换 :将在 位置上的字节变 换到 ,ij ,ji位置,即 ,明显地有 ,ij BA a , = ij b 1 。 4) 轮密钥加变换 K :将 128 比特的轮密钥i K 直接与数据按比特位异或。 令i K 为第 i轮的轮密钥,它是通过主密钥K经过 密钥扩展算法得到的,于是完整的Crypton 算法可描 述为: 0 1201121 1 K eee K EKK KK 。 其中奇数轮: 0 =π K K00 πee ,偶数轮: = eK K ,而线性变换=π ee 为作用 在最后一轮之后的末变换,当最后一轮为奇数轮时, 相应的变换定义为 00 π 。 另外,在一些情况下,可以将轮函数 π K tt 写成其等价形式 πeq tt K eq ,,相应地密 钥K也替换为等价密钥 0,t e K ,其中 11 π eq K K 。 由于密钥扩展算法和S盒具体的构造与本文分析无 关,可将两个版本的算法 Crypton 和Crypton v1.0统 称为 Crypton。 3. Crypton 多重集与区分器的设计 本节利用 Crypton 算法的结构特点,首先给出 Crypton 的4/5 轮多重集,然后设计相应的 4/5 轮中间 相遇区分器。 3.1. Crypton 的多重集 3.1.1. Crypton 的4轮多重集 首先考虑 - 集[12]的第 0字节为活跃字节时进行 4 轮加密的情况(其他位置的字节情况类似)。我们用 ,π,, uu uK TT T u T 分别表示经过 ,π,, K 运 算后的中间输出状态。 今从低轮开始推导。在第u轮时,差分 0 1255 ,,, uu u TT T 是已知的,因为这些 正是第 0字节的256 种可能的差分值(其他 15 个字节 都相等,没有差分)。我们只关心多重集而不关心差分 顺序。由于 π、 和 K 都是线性变换,所以经过上面 的操作就得到了差分 0 255 1 , uKu K T c ,用于偶数轮的 定义为 。这里 , πe mf 00 1 11u ,, K TT 的值。由于 - 集的活跃字节是第0字节,所以上述差分的活跃字节 Copyright © 2012 Hanspub 18  对简化轮数的 Crypton 算法的中间相遇攻击 为 ,其他字节均为非活跃的。 0,1, 2,3 0 1 u T把 K 0 1 11uu TT 的0, 1, 2, 3字节值作为参数的一部 分,可以得到的 0, 1, 2, 3 各字节的值,当然也得到了 2 255 11 1 ,,, uKuKuK TT T 255 1 , u T 1 ,, 1 i u T 的0, 1, 2, 3 字节值。又差 分 2,, 255 1,i除了0, 1, 2, 3之外的字节 全为零,并且 000 111 0 uuu TTT 1 255 11 1 ,,, uu u T ,所以可 推得 TT 0 的值。 由于变换π,, K 的线性,所以知道了差分 1 255 1 , uu u TT T 0 11 ,, 也就知道了差分 2K 0 uK 1 22 ,, uK 255 , u TT T 。如果把 0 2uK T 2 i u T 的16 字节值作为变量的一部分给出,就可以 得到 K 的值 。 1i,2,, 255 然后由状态 01 255 22 2 ,,, uKuKuK TT T (经 过变换 ,π, 作用后)和变量 3u K 的的 4 到 0, 4, 8, 12个 字节值,可以 得 255 3 ,,, KuK T T 的0, 4, 8, 12字节的 ,π, 0 u T 1 33K 值,通过变换 u ,就得到 0 u T 到了 255 44 ,, u T 的第 0个 字节值,也就得 差分 0 1255 4,0 4,04,0 ,,, uu u TT T 的值。 综上可得 它完全由以 多重集 下24 个字节变量决定: 00 1 u+4,u+4, u+4 , vv TTT 0255 0 , u+4,u+4, u+4, ,, vv vv T TT , 状态 0 1uK T 的4个字节(当- 集的活跃字节是第 0个字节时,则这 4字节即为 0, 1, 2, 3); 状态 0 2uK T 的全部 16 个字节; 轮密钥 3u K 的4个字节(这4个字节分别为0, 4, 8, 12),而且最多有 2192 种可能的取值。不过,由于0 u T 有256 种可能选择,每个- 集对应 28个多重集 因此可以通过选择0 u T使得0 1,0 0 u T,来使变量字 节数降为 23 个(这是可能的,由于状态 1u T , 的第 0 字节是活跃字节)。这就把可能的多重集数量降到 了 23 8 184 22。 本 使用多重文中 集 255 ,T 0 1 ,,TT 6,06,06,0 ,取 2,0v,对应的 -u 集为 的5轮多 0 1255 22 2 ,,,TTT。 3.n 重集1.2. Crypto 考虑对 - 集进行5轮加密的情况。对每 v 完全由以下 40 个字节变量决定: 个 01 0 T 5v,( )的多重集 0 10 ,TTT 无序 255 0 u+5,u+5,u+5, u+5,u+5, u+5, ,, vvvv v TT , 状态 1 uK T0 的4个字节(当- 集的活跃字节是第 0个字节时,则这 4字节即为 0, 1, 2, 3); 状态 0 2 uK T 的全部 16 个字节; 状态 3 uK T0 的所有 16 个字节; 轮密钥 4u K 的4个字节(这4字节分别为 0, 4, 8, 程与 4轮多重集类似。此外,这一多重集 最多 312 12)。 分析过 只有 2个值。本文使用多重集 0 1255 7,07,07,0 ,,,TT T ,取2u,0v,对 应 的- 集 为 0 1255 22 2 ,,,TTT。 3.2. Crypton 基于多重集的区分器 3.2.1. Crypton 基于多重集的 4轮区分器 区分器 1 若- 集的活跃字节是第0字节,用 4轮Crypton 加密 - 集,则 (无序)的多重集 6,0 6,06,0 ,,,TTT 完全由以下 24 个字节变量决定: 状态 0 1255 0 3 K T 的4个字节(当- 集的活跃字节是第 0个字节时,则这 4个字节即为 0, 1, 2, 3); 状态 0 4 K T 的全部 16 个字节; 轮密钥 5 K 的4个字节(这4个字节分别为 0, 4, 8, 知,多重集完全由184 字节变量决定。这 一多重集 184 12)。 由此可 共有 2个可能值,所以如果密钥的猜测值 使得对应的多重集产生了上述的 2184 个值中的一个 值,那么猜测的这个密钥就很有可能是正确密钥。 3.2.2. Crypton 基于多重集的 5轮区分器 区分器 2 若- 集的活跃字节是第0字节,用 5轮Crypton 加密 - 集,则 : (无序)的多重集 7,0 7,0 7,0 ,,,TT T 完全由以下 40 个字节变量决定 状态 0 1255 3 0 K T 的4个字节(当- 集的活跃字节是第 0个字节时,则这 4个字节即为 0, 1, 2, 3); 状态 0 4 K T 的全部 16 个字节; 状态 5 0 K T 的所有 16 个字节; 轮密钥 6 K 的4个字节(这4个字节分别为 0, 4, 8, ,由上可知多重集完全由 312 字节变量决 定。这一多重集共有 2312 个可能值,所以如果密钥的 12)。 同样地 Copyright © 2012 Hanspub 19  对简化轮数的 Crypton 算法的中间相遇攻击 猜测 3.2.3. Crypton 基于多重集的改进的 5轮区分器 3 节取 相同的值以便减少变量个数,从而降低预计算复杂 度, 0 , 此时的概率为 . 方案二:选择 0 , 此时的概率为 . 这时,多重集就完全由 29或31 字节变量决定了。 此外,多重集最多有 2224或2240 个可能值。因此,如 果密 4.1. 对7轮Crypton 的中间相遇攻击 首先定义一个明文结构,它是由 232 个在 4字节(0, 区分器 1 对7 4.1.1. 7 轮攻击过程 步骤 1 预计算阶段 定义的 4轮多重集的2184个可能 值, 中。 别交换第 6轮的轮密 钥加 值使得对应的多重集产生了上述的 2312 个值中的 一个值,那么猜测的这个密钥就很有可能是正确密 钥。 区分器 在区分器 2的基础上,我们令变量中几个字 使攻击 9轮的 Crypton 成为可能。但这样做也降 低了区分器的成功率,而且增加了选择明文数量。 方案一:选择 00000000 4,0 4,14,24,34,4 4,54,64,7 =TTTTTTTT , 0000 5,0 5,15,2 5,3 5,4 TTTTT 00000000 4,04,14,24,34,44,54,64,7 000 878488 5,05,15,25,35,4 Pr , 22 TTTTTTTT TTTTT 00 000000 4,0 4,14,24,34,44,54,6 TTTTTTT 0000 5,0 5,1 TTT 5,2 5,3 T, 0000000 4,04,14,24,34,44,54,6 000 868372 5,05,1 5,25,3 Pr , 22 TTTTTTT TT 0 TT 钥的猜测值使对应的多重集取到上述 2224或2240 个值中的一个,那么这一猜测的密钥则就很有可能为 正确密钥。 4. 对7/8/9轮Crypton 的中间相遇攻击 4, 8, 12)处取固定值的组成的集合。我们利用 轮的 Crypton实施中间相遇攻击:在4轮区分器 的前边添 1轮,后边添 2轮,构成 7轮攻击线路,如 图1所示。在这一攻击中,首先预计算上述区分器中 用到的多重集的所有可能值,把它们存储到一个哈希 表T中。然后选择并加密足量的合乎条件的明文集。 搜索特定的密钥字节,对密文进行部分解密,来获得 多重集,并检测由解密所得多重集是否在预计算时生 成的哈希表中。如果是,则很有可能是正确密钥。 计算由区分器1 并存储在一个哈希表 步骤 2 在线阶段 由第 2部分的分析可知,分 6 eq K 与列混合变换、字节对称变换的复合变换 π ,及第7轮的轮密钥加7 K 与列混合变换、字节 对称变换的复合变换 π 的顺序,即可以得到 6 eq K 是 6 eq K 的等价密钥,7 eq K 是7 K 的等价密钥。 步骤 2.1. 猜测1 K 的1字节(0)值以及 0 K 的4字 , 4, 8, 12)值。2, T256 个可能值 个 节(0 的,我们令对 255 0 0 1 2.0 T2.0 2.0 0,1, ,255T T 。他们组成了 -集 0 1255 2,0 02,0 ,,,TTT 2, 。我们过把 2,0 i T代入下面状态,得 。 12 13 14 15 9 10 pppp pp 通 的值到对应的 0 1 ,,PP255 ,P 811 4567 0123 pp Ppppp pppp 其中 111 0002,01,00,0 0 111 4002,0 1,00,4 4 111 8002,01,00,8 8 111 120 02,01,00,12 12 =π, =π, =π, =π, i i i i pTK pTK pTK pTK K K K K 其他所有 pi(除0, 4, 8, 12 字节位置外)均为常量字节, 并且不同的位置不一定相等。 步骤 2.2. 猜测 6 eq K 第0字节值及 7 eq K 4字节(0, 1, 2, 3)值。部分解密 0 125 ,,,PP P5 T 对应的密文,得到多 重集 0 1255 6,0 6,06,0 ,,TT, 。 10 6 7 11 111 110 0007 6 11 111 1 1 0007 6 ππ ππ q eq eq ee ieq eq ee K CK K CKK 1111 1 67 6 ππ ieieq ee ee TT TK 步骤 2.3. 检查多重集是否存在于预计算生成的哈 Copyright © 2012 Hanspub 20  对简化轮数的 Crypton 算法的中间相遇攻击 Copyright © 2012 Hanspub 21 希表中。如果没有,就舍弃这一组密钥猜测值。由于 一组错误密钥的匹配概率接近 ,而且猜测的轮密钥一共有 旦有一个密钥猜测值能保留 4.1.2. 7 轮攻击的复杂度 7轮攻 8轮加密运算。总的时间复杂度约为 次8轮 Crypton 加密运算。 209 2 8256 1 8 241848 22 2 10 880 22个。因此,一 下来 4.3. 对9轮Crypton 的中间相遇攻击 ,则认为它是正确密钥。 本节利用区分器 3来实施 9轮Crypton 的中间相 遇攻击。在 5轮区分器的前面添1轮,后面添 3轮, 从而构成 9轮攻击路径,其攻击结构与类似于 7,8 轮的攻击,分析过程也相似。 步骤 2.4. 剩余的密钥字节可以通过穷搜索的方 法得到。 分析 击所需的数据复杂度为 84 32 22 选择明 文。预计算的复杂度约为 4.3.1. 9 轮攻击过程 184 2 8 189.78 232172 方案一: 次 7轮加密运算(计算一个多重集的复杂度相当于 32轮 加密运算)。 步骤 1 预计算阶段 计算由区分器 3定义的“特殊”多重集的2224 个 可能值,并存储在一个哈希表中。 完成步骤 2.1 需要 5 88 42 22 51654252一轮加密运算 2.2 中的第 要计算 4个字节。 ;在步骤 ,为了得到 6,0 i T的值,只需知道 0字节 即可。而要得到 7,0 i T,需 所以这一步需要 7 i T 8 ii 的CT 步骤 2 在线阶段 4 408 88 15 2222 16 32 884 1 22 2 44 由第 2部分的分析可知,分别交换第 7轮的轮密 钥加 K7与列混合变换、字节对称变换的复合变换 π ,及第8轮的轮密钥加 K8与列混合变换、字节 对称变换的复合变换 π 的顺序,即可以得 7 eq 到 K 是 K7的等价密钥, 8 eq K 是K8的等价密钥。 一轮运算。因此,总的时间复杂度为 步骤 2.1. 选择 288 个含有 232 个与7轮攻击定义相 同的明文结构,并加密这2120 个明文。 42 8481.19 25 2212 次7轮n加密运算。 7Crypt o 4.2. 对8轮Crypton 的中间相遇攻击 在7轮的基础上,后面再添1轮,构成 8轮攻击 是,8轮攻 击时还需要猜测 K8全部的 似。这里只给出8轮攻击复杂度的分析结果。 选择明 文。 步骤 2.2. 同7轮攻击的步骤2.1。 步骤 2.3. 猜测 7 eq K 第0字节值, 8 eq K 第4字节(0, 1, 2, 3)值以及 K9所有 1字节值,并部分解密 对应的密文,得到多重 6 0 1255 ,,,PP P 路径,其攻击的结构类似于图1。不同的 16 字节值,分析过程也相 01 255 7,0 7,07,0 ,,,TT T 。 步骤 2.4. 检查多重集的值是否在哈希表中出现。 如果没有,就删除对应的密钥猜测值。如果在表中, 8轮攻击所需的数据复杂度为 84 2 32 2 184 8189.58 2232182 次 预计算的复杂度接近 12 12 88 00 44 00 p pK p 12 8 01 4 000 πK p 12 8 111 6 4 0000123 π eq e e K 4 轮中间相遇区分器 12 131415 89 10 11 1111 0700 4567 012301230 1 2 3 π eq K Figure 1. The meet-in-the-middle attack on 7-round Crypton 图1. 7 轮Crypton 的中间相遇攻击  对简化轮数的 Crypton 算法的中间相遇攻击 则猜测的密钥很可能为正确密钥。原因同 7轮攻击。 步骤 2.5. 剩余密钥字节可以通过穷搜索的方法 得到。 方案二: 步骤 1 预计算阶段 计算由区分器 3定义的“特殊”多重集的2240 个 可能值,并存储在一个哈希表中。 步骤 2 在线阶段 步骤 2.1. 选择272 个含有232 个上述明文结构[同 方案一],并加密这2104 个明文。 步骤 2.2.,2.3.,2.4.,2.5.同方案一。 4.3.2 一:9轮攻击所需的数据复杂度为 2120 选择 明文 复杂度接近 . 9 轮攻击的复杂度分析 方案 。预计算的 224 8230.15 2252192 次9多重集的复杂度相当于轮加密运算(计算一个 52 轮加密运算)。步骤2.1 需要 2120 次9轮Crypton 加密; 步骤 2.2 需要120 8 225165425122 2一轮加密运 算;步骤 2.3 需要 5165 4 8 888 81288 51 4 5 88128328212 1 22 2222 222222 2 4 16 一轮加密运算,所以总的时间复杂度为 122 212208.83 方案二:9轮攻击所需的数据复杂度为 2选择 明文。预计算的复杂度接近 25221 92 次9轮Crypton 加密运算。 104 2408246.15 2252192 次9轮加密运 算(计算一个多重集的复杂度相当于 52 轮加密运 )。步骤算 2.1 需要 2104 次9轮Crypton加密; 步骤 2.2 需要104 8106 2251654252 一轮加密运 算;步骤 2.3 需要 5165 4 8 888 81288 5 8 8128328212 5 222222 2 44 1 22222 2 1 一轮加密运算,所以总的时 16 间复杂度为 106 212208.83 221 92 次9轮Crypton 加密运算。 得的比较 。通过对比 发现:在攻击相同轮数的情况下,中间相遇攻击的计 25 表1给出了本文对 Crypton 算法实施中间相遇攻 击及利用其他方法分析时所 结果 Table 1. The comparison of the cryptanalysis results of Crypton 表1. Crypton 算法的分析结果比较 出处 攻击方法 攻击 轮数 数据 复杂度 时间 复杂度 预计算 复杂度 文献[5] 不可能差分 7 2121 2 116 . 2 - 本文 中间相遇 7 232 2 81.19 2 189.78 本文 中间相遇 8 232 2 209 2 189.58 文献[6] 相关密钥不可 能差分 9 2124.5 2 176.3 - 本文 中间相遇 9 2120 2 208.83 2 230.15 文献[6] 相关密钥不可 能差分 9 2105 2 3.8 - 9 2104 2 208.83 2 246.15 24 本文 中间相遇 算量有所增加 的数据复杂 度。 ,但有效地降低了攻击所需 5. 结束语 本文利用中间相遇攻击的方法,并借助多重集的 遇攻击的抵 抗能力。通过对 Crypton 算 出该算法的两类 4/5轮区分器,并由此给出了针对 7/8/9 法相比 计算量有所增加,但有效地降低了攻击所需的数据 杂度。 参 文献erenes) A new 128-ck cThe FAd- vancedtandard Candidate Conference, 1998. [2 Lid vers of crycryp0. Rro- ceeerence on Fast ftware Encryption. Berlin: r999: -45. [3] G. D’Halluin, G. Bijnens, V. Rijmet al. Attack on six r crye: Proceedings onference on Fast re Encryption. Berlin: Springer-Verlag, 1999: 46-59. [4] H. R. Wei, B. Wang. Integral cryptanalysis of reduced-round . Mala, M. Shakiba and M. Dakhilalian. New impossible dif- rential attacks on reduced-round crypton. Computer Standards s, 2010, 32(4): 222-227. . Li and B. Sun. Related-key impossible differential cryptanalysis on crypton and crypton v1.0. Xi’ an: IEEE Interna- data encryption standarE Computer, 1977, 10(6):74-84. 概念,首次评估了 Crypton 算法对中间相 法的结构进行分析,构造 轮Crypton的中间相遇攻击。表 1给出了一些针 对Crypton 算法的攻击结果。结果显示 9轮的 Crypton 算法对中间相遇攻击是不免疫的,同现有密码分析方 ,在攻 相遇攻击的击相同轮数的情况下,中间 复 考 (Refc [1] C. Lim. Crypton: Encryption S bit bloipher. irst ] C.m. A reviseionpton-ton v1.ome: P dings of Conf inger-Verlag, 1 So Sp 31 en, f Co ounds Softwaofpton. Rom crypton block cipher. International Symposium on Computer Network and Multimedia Technology, 2009, 2: 792-795. [5] H fe & Interface [6] Y. C. Wei, C tional Conference on Signal Processing, Communications and Computing, 2011: 227-232. [7] H. Diffie, M. Hellman. Exhaustive cryptanalysis of the NBS d. IEE [8] H. Demirci, H. Selcuk. A meet-in-the-middle attack on 8-round Copyright © 2012 Hanspub 22  对简化轮数的 Crypton 算法的中间相遇攻击 AES. Lausanne: Proceedings of Conference on Fast Software Encryption. Springer-Verlag, 2008: 116-126. [9] 唐学海, 孙兵, 李超. 对8轮CLEFIA算法的一种现实攻击[J]. 电子学报, 201 [10] 苏崇茂, 韦永壮, 马春波. 10轮3D 分组密码算法的中间相遇 攻击[J]. 电子与信息学报, 2012, 34(3): 694-697. [11] 海昕, 唐学海, 李超. 对Zodiac算法的中间相遇攻击[J]. 电 [12 子与信息学报, 2012, 34(9): 2259-2262. 1, 39(7): 1608-1612. Application of Cryptology ] O. Dunkelman, N. Keller and A. Shanmir. Improved single-key attack on 8-round AES-192 and AES-256. Singapore: Proceed- ings of Conference on Theory and and Information Security, 2010: 158-176. [13] 杜承航. 分组密码算法ARIA 的不可能差分分析和中间相遇 攻击[D]. 山东大学, 2011. Copyright © 2012 Hanspub 23 |