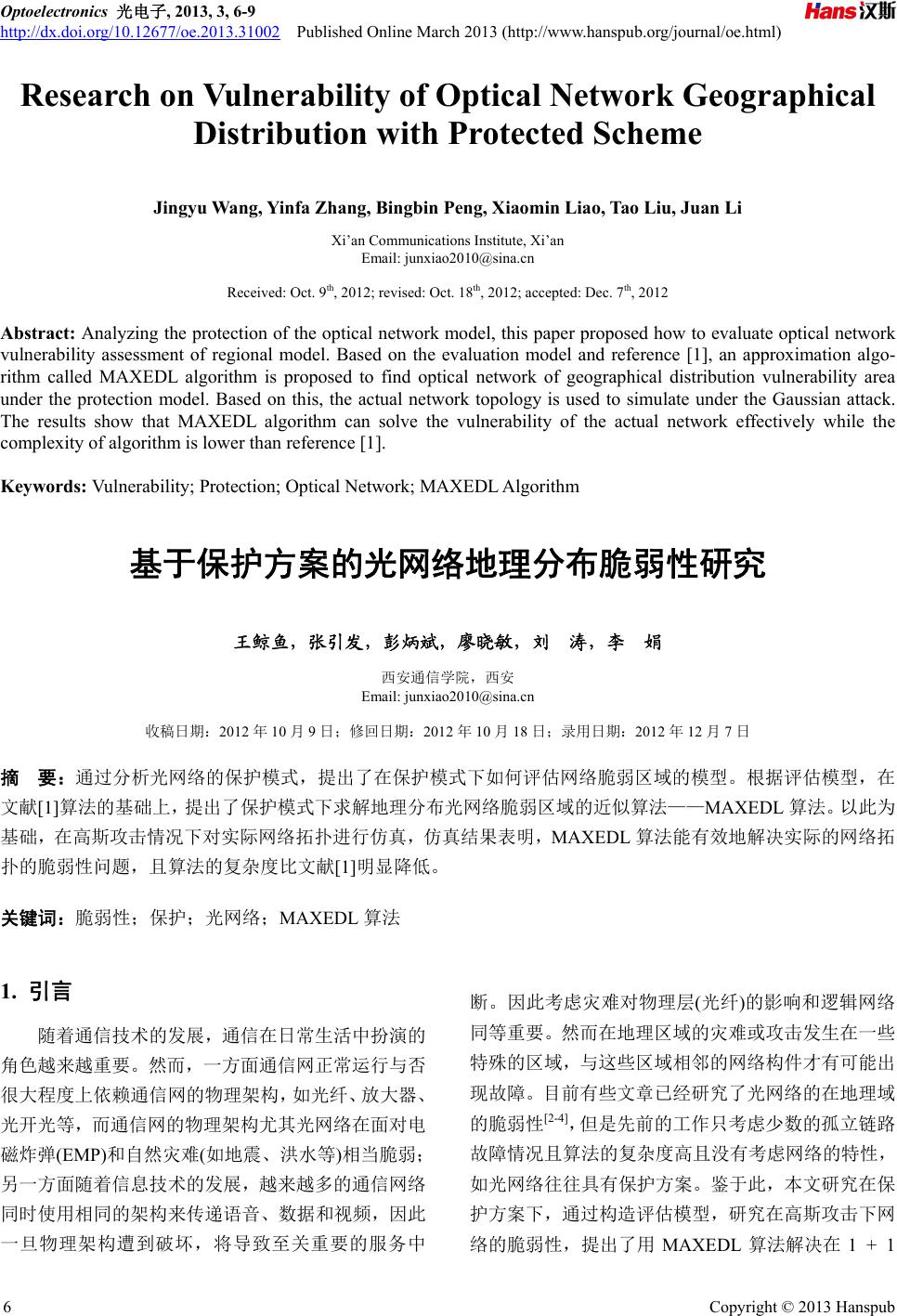

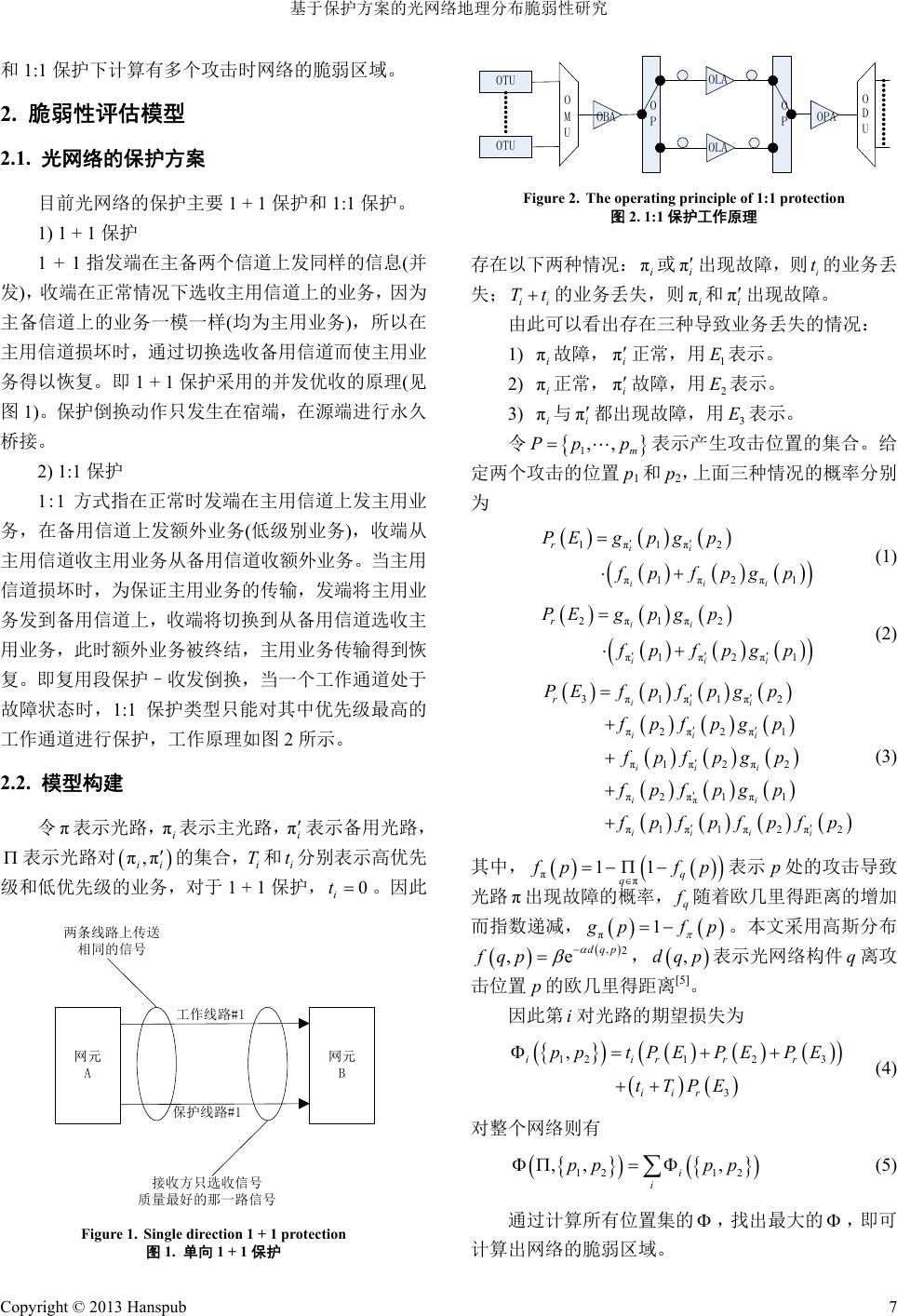

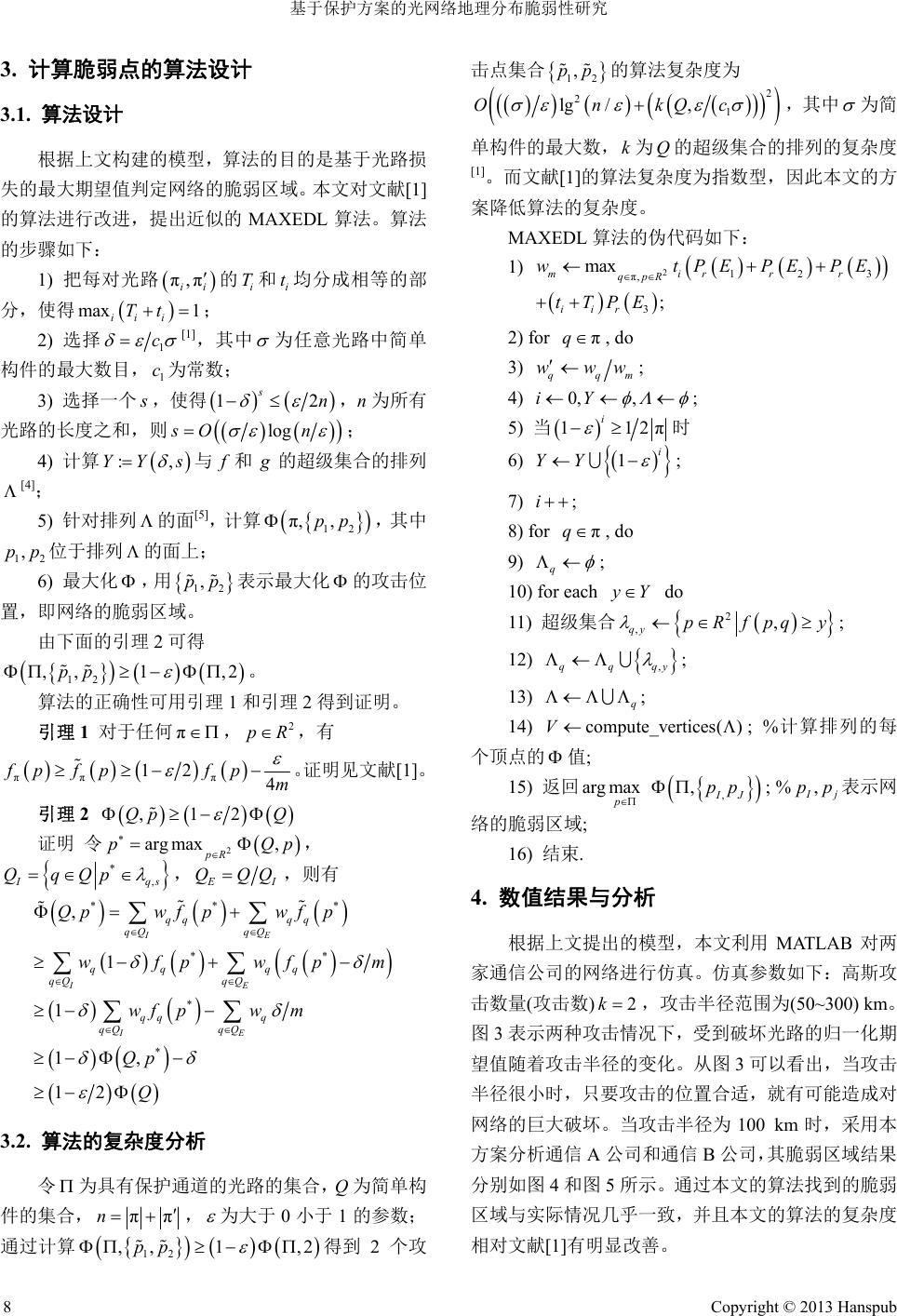

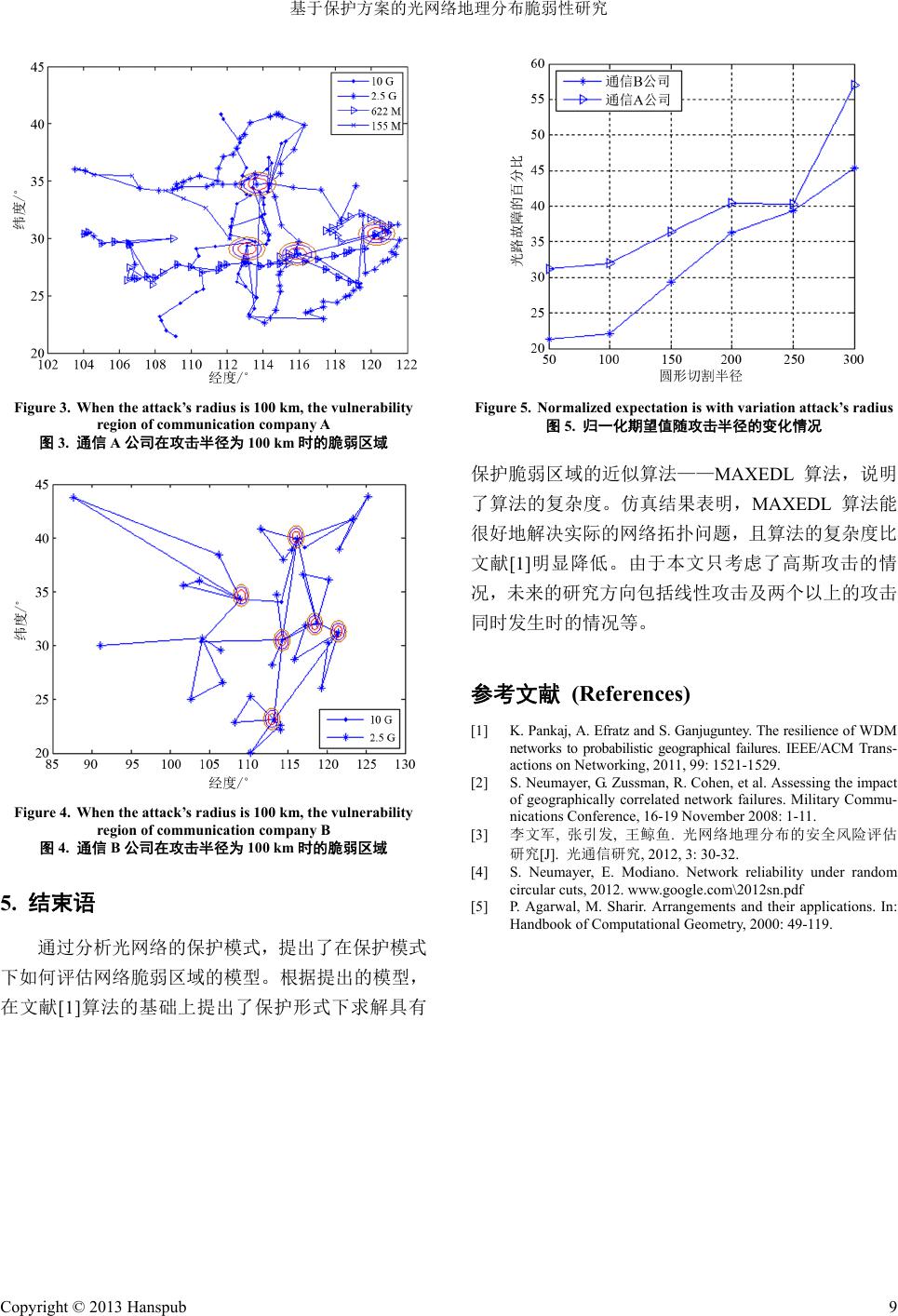

Optoelectronics 光电子, 2013, 3, 6-9 http://dx.doi.org/10.12677/oe.2013.31002 Published Online March 2013 (http://www.hanspub.org/journal/oe.html) Research on Vulnerability of Optical Network Geographical Distribution with Protected Scheme Jingyu Wang, Yinfa Zhang, Bingbin Peng, Xiaomin Liao, Tao Liu, Juan Li Xi’an Communications Institute, Xi’an Email: junxiao2010@sina.cn Received: Oct. 9th, 2012; revised: Oct. 18th, 2012; accepted: Dec. 7th, 2012 Abstract: Analyzing the protection of the optical network model, this paper proposed how to evaluate optical network vulnerability assessment of regional model. Based on the evaluation model and reference [1], an approximation algo- rithm called MAXEDL algorithm is proposed to find optical network of geographical distribution vulnerability area under the protection model. Based on this, the actual network topology is used to simulate under the Gaussian attack. The results show that MAXEDL algorithm can solve the vulnerability of the actual network effectively while the complexity of algorithm is lower than reference [1]. Keywords: Vulnerability; Protection; Optical Network; MAXEDL Algorithm 基于保护方案的光网络地理分布脆弱性研究 王鲸鱼,张引发,彭炳斌,廖晓敏,刘 涛,李 娟 西安通信学院,西安 Email: junxiao2010@sina.cn 收稿日期:2012 年10 月9日;修回日期:2012 年10 月18 日;录用日期:2012年12 月7日 摘 要:通过分析光网络的保护模式,提出了在保护模式下如何评估网络脆弱区域的模型。根据评估模型,在 文献[1]算法的基础上,提出了保护模式下求解地理分布光网络脆弱区域的近似算法——MAXEDL 算法。以此为 基础,在高斯攻击情况下对实际网络拓扑进行仿真,仿真结果表明,MAXEDL算法能有效地解决实际的网络拓 扑的脆弱性问题,且算法的复杂度比文献[1]明显降低。 关键词:脆弱性;保护;光网络;MAXEDL 算法 1. 引言 随着通信技术的发展,通信在日常生活中扮演的 角色越来越重要。然而,一方面通信网正常运行与否 很大程度上依赖通信网的物理架构,如光纤、放大器、 光开光等,而通信网的物理架构尤其光网络在面对电 磁炸弹(EMP)和自然灾难(如地震、洪水等)相当脆弱; 另一方面随着信息技术的发展,越来越多的通信网络 同时使用相同的架构来传递语音、数据和视频,因此 一旦物理架构遭到破坏,将导致至关重要的服务中 断。因此考虑灾难对物理层(光纤)的影响和逻辑网络 同等重要。然而在地理区域的灾难或攻击发生在一些 特殊的区域,与这些区域相邻的网络构件才有可能出 现故障。目前有些文章已经研究了光网络的在地理域 的脆弱性[2-4],但是先前的工作只考虑少数的孤立链路 故障情况且算法的复杂度高且没有考虑网络的特性, 如光网络往往具有保护方案。鉴于此,本文研究在保 护方案下,通过构造评估模型,研究在高斯攻击下网 络的脆弱性,提出了用MAXEDL 算法解决在1 + 1 Copyright © 2013 Hanspub 6  基于保护方案的光网络地理分布脆弱性研究 和1:1 保护下计算有多个攻击时网络的脆弱区域。 2. 脆弱性评估模型 2.1. 光网络的保护方案 目前光网络的保护主要1 + 1 保护和 1:1保护。 1) 1 + 1 保护 1 + 1指发端在主备两个信道上发同样的信息(并 发),收端在正常情况下选收主用信道上的业务,因为 主备信道上的业务一模一样(均为主用业务),所以在 主用信道损坏时,通过切换选收备用信道而使主用业 务得以恢复。即1 + 1保护采用的并发优收的原理(见 图1)。保护倒换动作只发生在宿端,在源端进行永久 桥接。 2) 1:1 保护 1:1方式指在正常时发端在主用信道上发主用业 务,在备用信道上发额外业务(低级别业务),收端从 主用信道收主用业务从备用信道收额外业务。当主用 信道损坏时,为保证主用业务的传输,发端将主用业 务发到备用信道上,收端将切换到从备用信道选收主 用业务,此时额外业务被终结,主用业务传输得到恢 复。即复用段保护–收发倒换,当一个工作通道处于 故障状态时,1:1 保护类型只能对其中优先级最高的 工作通道进行保护,工作原理如图 2所示。 2.2. 模型构建 令 表示光路,π表示主光路,π表示备用光路, 表示光路对的集合, 和分别表示高优先 级和低优先级的业务,对于 1 + 1 保护, 。因此 πi πi i i t π, i i T 0 i t 网元 A 网元 B 工作线路#1 保护线路#1 两条线路上传送 相同的信号 接收方只选收信号 质量最好的那一路信号 Figure 1. Single direction 1 + 1 protection 图1. 单向 1 + 1保护 OTU OTU O P O P O M U OBA OLA OLA OPA O D U Figure 2. The operating principle of 1:1 protection 图2. 1:1保护工作原理 存在以下两种情况:π或出现故障,则 的业务丢 失; iπi i t i i Tt 的业务丢失,则 和出现故障。 πiπi 由此可以看出存在三种导致业务丢失的情况: 1) 故障, πiπi 正常,用 表示。 1 E 2) 正常, πiπi 故障,用 表示。 2 E 3) 与 πiπi 都出现故障,用 表示。 3 E 令 1,, m Pp p表示产生攻击位置的集合。 给 定两个攻击的位置 p1和p2,上面三种情况的概率分别 为 1π1π2 π1π2π1 ii iii r PE gpgp f pfpgp (1) 2π1π2 π1π2π1 ii iii r PE gpgp f pfpgp (2) π 3π1π1π2 π2π2π1 π1π2π2 π2π1π1 π1π1π2π2 iii iii ii i ii iii i r PE fpfpgp fpfpgp fpfpgp fpfpgp f pf pfpf p (3) 其中, ππ 11 q q f pf q p表示 处的攻击导致 光路 出现故障的概率, p π f 随着欧几里得距离的增加 而指数递减, π1 g pf ,2 ,e dqp p p 。本文采用高斯分布 , fq ,dqp p 表示光网络构件 离攻 击位置 的欧几里得距离[5]。 q 因此第 i对光路的期望损失为 121 23 3 , iirrr iir pptPE PEPE tTPE (4) 对整个网络则有 12 12 ,, , i i pp pp (5) 通过计算所有位置集的 ,找出最大的 ,即 可 计算出网络的脆弱区域。 Copyright © 2013 Hanspub 7  基于保护方案的光网络地理分布脆弱性研究 3. 计算脆弱点的算法设计 3.1. 算法设计 根据上文构建的模型,算法的目的是基于光路损 失的最大期望值判定网络的脆弱区域。本文对文献[1] 的算法进行改进,提出近似的MAXEDL 算法。算法 的步骤如下: 1) 把每对光路 的和 均分成相等的部 分,使得 ; π,π ii 1 i i Ti t maxii Tt 2) 选择 1 c [1],其中 为任意光路中简单 构件的最大数目, 为常数; 1 c 3) 选择一个 s ,使 得 1 sn 2 ,n为所有 光路的长度之和,则 logsO n ; 4) 计算与f和g的超级集合的排列 [4]; :,YY s 5) 针对排列 的面[5],计算,其 中 位于排列 的面上; 12 π,,pp 12 ,pp 6) 最大化 ,用 表示最大化 的攻击位 置,即网络的脆弱区域。 12 ,pp 由下面的引理 2可得 。 12 ,, 1,2pp 算法的正确性可用引理 1和引理 2得到证明。 引理 1 对于任何 , ,有 π 2 pR ππ π 12 4 fp fpfpm 。证明见文献[1]。 引理 2 ,12Qp Q p 证明 令 , 2 arg max, pR pQ * , I qs Qp Qq , E I QQQ ,则有 *** ** * * , 1 1 1, 12 IE IE IE qq qq qQ qQ qq qq qQ qQ qq q qQ qQ Qpwf pwf p wfpwfp wf pwm Qp Q m 3.2. 算法的复杂度分析 令 为具有保护通道的光路的集合,Q为简单构 件的集合, ππn , 为大于 0小于 1的参数; 通过计算得到 2个攻 击点集合 12 ,, 1,2pp 12 ,pp 的算法复杂度为 2 1 ,kQc 2 lg /On ,其中 为简 单构件的最大数,k为Q的超级集合的排列的复杂度 [1]。而文献[1]的算法复杂度为指数型,因此本文的方 案降低算法的复杂度。 MAXEDL 算法的伪代码如下: 1) max ii w tT πq 212 π, 3; mirr qpR r tPE PEPE PE 3r 2) for , do 3) qq www m ; 4) 0, ,iY ; 5) 当 112π i 时 6) 1i YY ; 7) i ; 8) for πq , do 9) q ; 10) for each y Y do 11) 超级集合 2 ,, qy pRfpq y ; 12) ,qqq y ; 13) q ; 14) compute_vertices( )V ; %计算排列的每 个顶点的 值; 15) 返回 , max, IJ ppp ; arg %, I j pp 示网 络的脆弱区域; 表 16) 结束. 4. 数值结果与分析 根据上文提出的模型,本文利用MATLAB 对两 家通信公司的网络进行仿真。仿真参数如下:高斯攻 击数量(攻击数)2k ,攻击半径范围为(50~300) km。 图3表示两种攻击情况下,受到破坏光路的归一化期 望值随着攻击半径的变化。从图 3可以看出,当攻击 半径很小时,只要攻击的位置合适,就有可能造成对 网络的巨大破坏。当攻击半径为100 km时,采用本 方案分析通信 A公司和通信 B公司,其脆弱区域结果 分别如图 4和图5所示。通过本文的算法找到的脆弱 区域与实际情况几乎一致,并且本文的算法的复杂度 相对文献[1]有明显改善。 Copyright © 2013 Hanspub 8  基于保护方案的光网络地理分布脆弱性研究 Copyright © 2013 Hanspub 9 Figure 3. When the attack’ s radius is 100 km, the vulnerability region of communication company A Figure 5. Normalized expectation is with variation attack’s radius 图5. 归一化期望值随攻击半径的变化情况 图3. 通信 A公司在攻击半径为100 km时的脆弱区域 保护脆弱区域的近似算法——MAXEDL 算法,说明 了算法的复杂度。仿真结果表明,MAXEDL 算法能 很好地解决实际的网络拓扑问题,且算法的复杂度比 文献[1] 明显降低。由于本文只考虑了高斯攻击的情 况,未来的研究方向包括线性攻击及两个以上的攻击 同时发生时的情况等。 参考文献 (References) [1] K. Pankaj, A. Efratz and S. Ganjuguntey. The resilience of WDM networks to probabilistic geographical failures. IEEE/ACM Trans- actions on Networking, 2011, 99: 1521-1529. [2] S. Neumayer, G. Zussman, R. Cohen, et al. Assessing the impact of geographically correlated network failures. Military Commu- nications Conference, 16-19 November 2008: 1-11. Figure 4. When the attack’s radius is 100 km, the vulnerability region of communication company B [3] 李文军, 张引发, 王鲸鱼. 光网络地理分布的安全风险评估 研究[J]. 光通信研究, 2012, 3: 30-32. 图4. 通信 B公司在攻击半径为100 km时的脆弱区域 [4] S. Neumayer, E. Modiano. Network reliability under random circular cuts, 2012. www.google.com\2012sn.pdf 5. 结束语 [5] P . Agarwal, M. Sharir. Arrangements and their applications. In: Handbook of Computational Geometry, 2000: 49-119. 通过分析光网络的保护模式,提出了在保护模式 下如何评估网络脆弱区域的模型。根据提出的模型, 在文献[1]算法的基础上提出了保护形式下求解具有 |